buuctf-Misc1-30题

一、金三胖

拿到一个gif,发现闪过奇怪图片,逐帧查看发现有flag

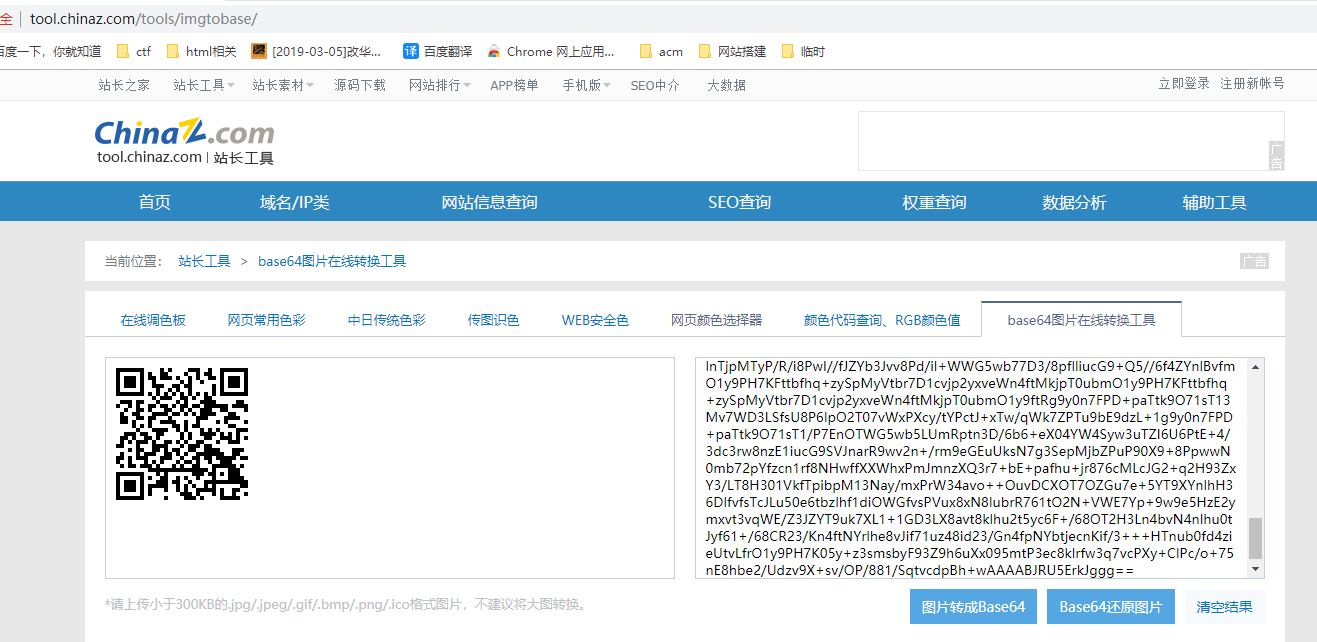

二、二维码

题目先给了一个二维码

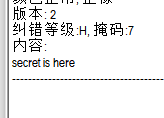

扫码发现确实没有这么简单

直觉告诉我这个可能是什么密码,直接把二维码改后缀.zip

发现确实是一个压缩包

输入上面的密码发现错误,看里面txt的文件名是4number

四个数字?直接暴力破解,成功

Flag验证错误??

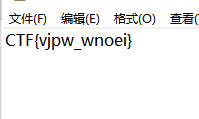

把CTF改成flag成功

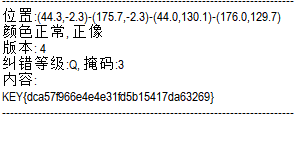

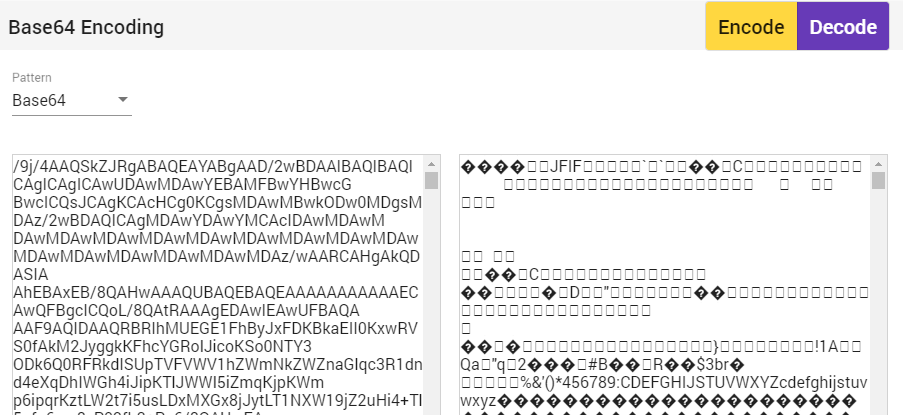

三、N种方法解决

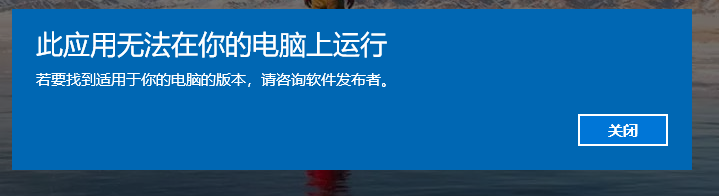

解压发现是一个exe

无法打开

直接notepad打开

Base64转图片

扫码

不是flag

和之前一样,试试把KEY改成flag

发现成功

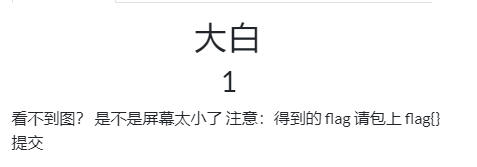

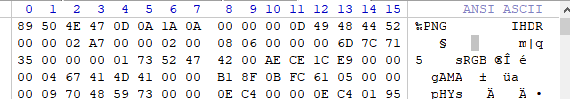

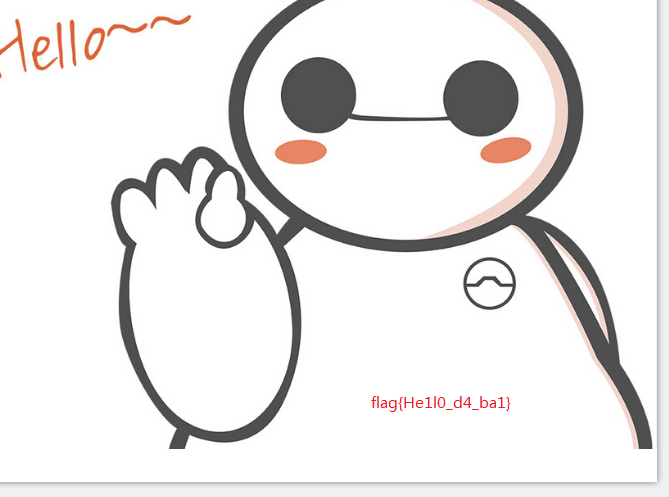

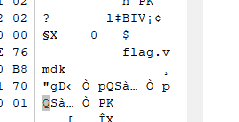

四、大白

解压看到图片

看到题目提示

马上想到修改图片高度

第二排的6和7,把0100改成0200

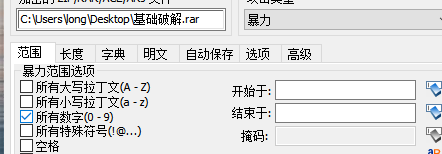

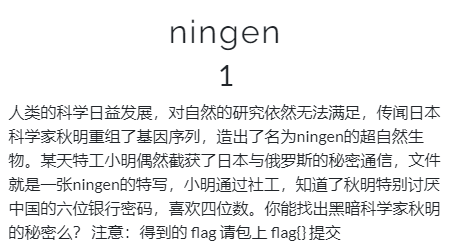

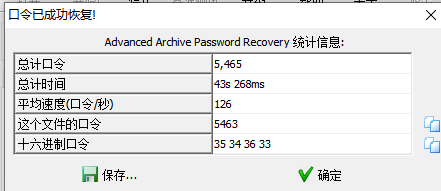

五、基础破解

出题人太直接了

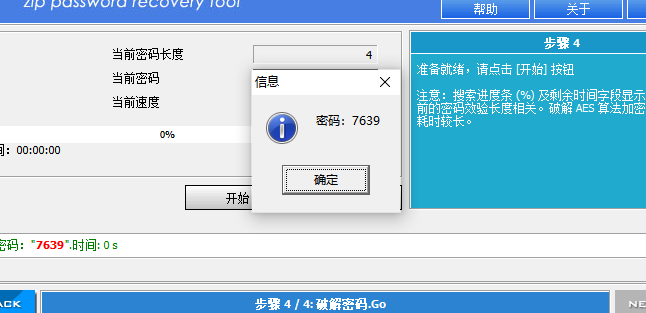

直接暴力破解,ziperello这个软件只能破解zip,题目是rar,就用下面的软件

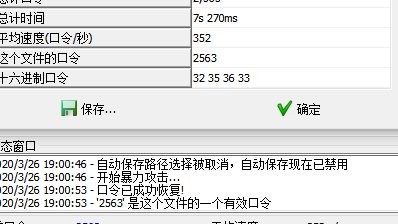

等于号说明是base64

转一下即可

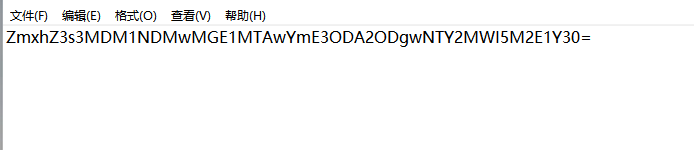

六、你竟然赶我走

打开一张正常的图片,先notepad查找flag

送分题????

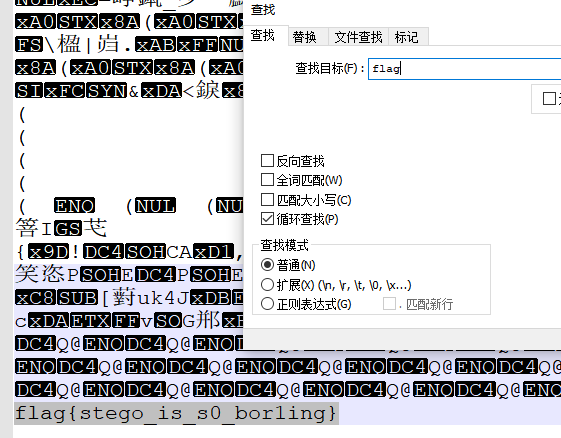

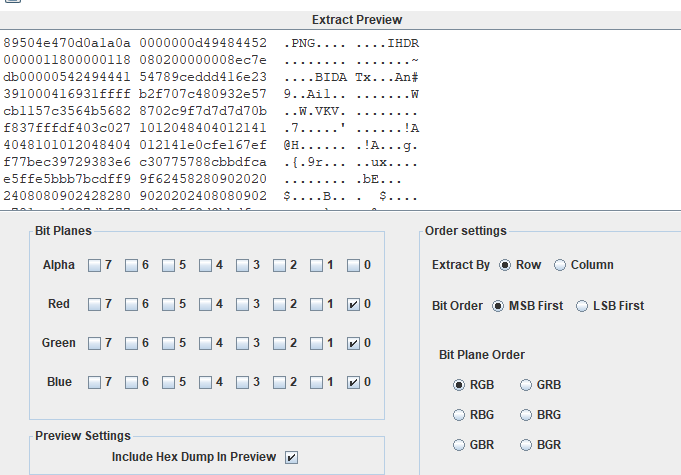

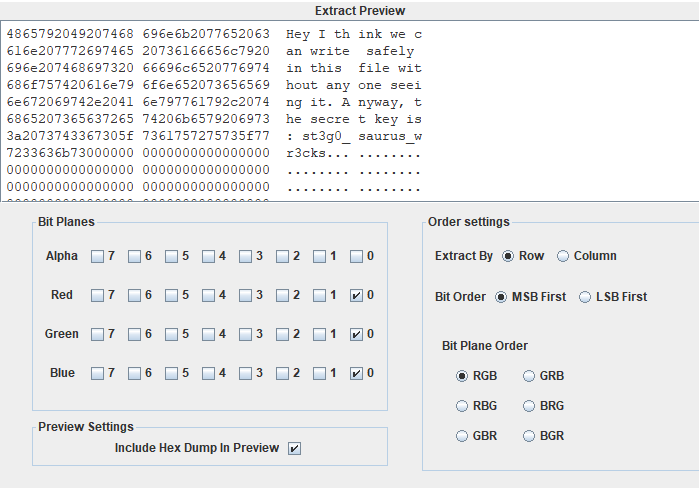

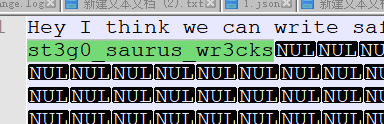

七、LSB

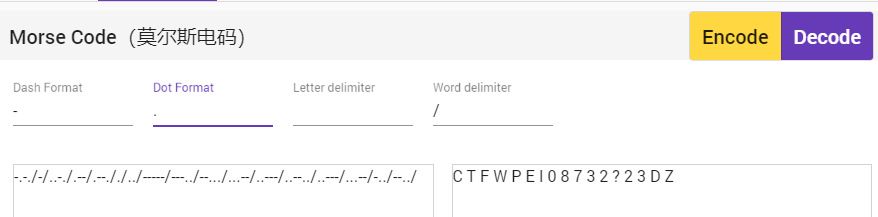

因为是lsb隐写,所以直接丢到stegsolve里面的Extract Preview

刚开始我一直以为是在文本里面找flag,一直找不到,后来意外看到write

up才知道里面藏着的是一张png

看开头是png,把这个导出就好了

注意,点的是Save Bin

Save Text的话左边的十六进制也会导出,我们要的是右边的字符,然后重命名为.png

还要把开头改成flag就好了

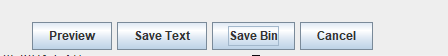

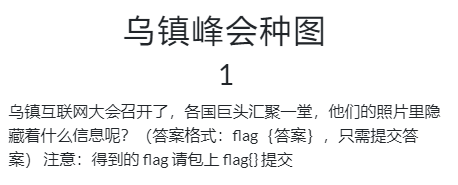

八、乌镇峰会种图

拿到图片先放到notepad里面

这么轻松??我傻了

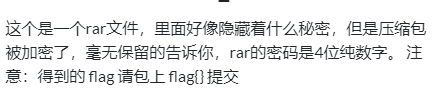

九、rar

按照提示暴力破解

里面就是flag了

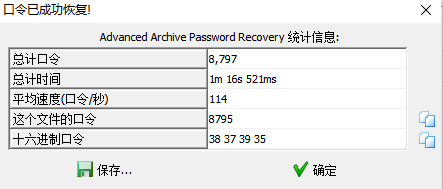

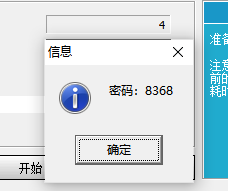

十、ningen

题目说明乱七八糟的,拿到一张图片,因为题目说了密码,盲猜是一个zip,改后缀发现还真是,暴力破解,用ziperello,另一个好像打不开这个压缩包

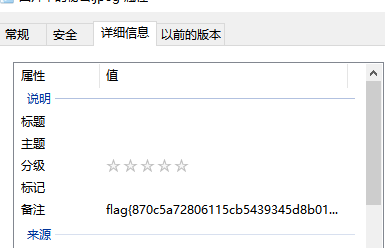

十一、文件中的秘密

看描述盲猜在图片的备注里面

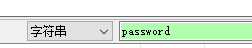

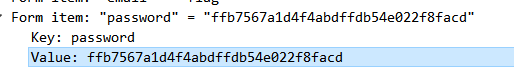

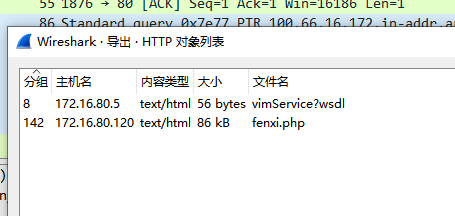

十二、wireshark

搜索password

套上flag{}就好了

十三、镜子里面的世界

看题目猜测用stegsolve,看到图片标题更加确信,先直接看,没有发现可疑通道里面藏着二维码,还是用这个

最后那个就是flag了吧,但是我直接复制出来好像是错误的

我重新点save bin然后复制

套一个flag才成功,不知道为什么要这样

十四、爱因斯坦

拿到一个压缩包,解压发现一张图片

用notepad打开,直接搜索flag,发现flag.txt

怀疑是zip,改后缀,成功,需要密码

但是题目没有提示密码

应该不是暴力破解,伪加密?去notepad里面找密码?

先是用winhex打开怀疑伪加密,但是不小心看到了

怀疑是flag,但是不是,那就是解压密码,成功,获取flag

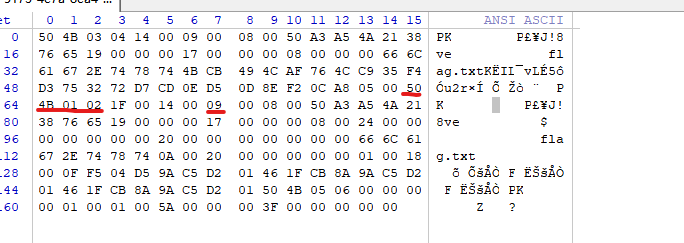

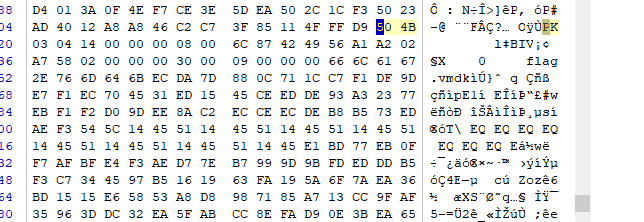

十五、zip伪加密

用winrar打开

一般情况的话,就是改第二个50 4B后面的09为00

但是发现还是要密码,可是题目都说了伪加密啊

看了wp才知道这题的第一个50 4B后面的09也要改成00

啊?为什么我就改了第二个09变00就可以解压了,我记得之前是不行的啊,所以我这题才一直放着没做,wp也说改两个啊,什么鬼

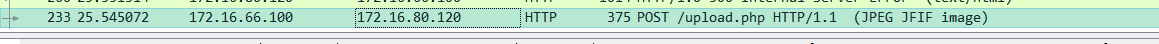

十六、被嗅探的流量

看到一个图片类型的,点击看看

直接出现flag

好像不能直接复制,那就不打开,直接右键追踪流tcp或者http然后save as 后缀改成jpg

文件是打不开的,用Notepad++

复制这个flag

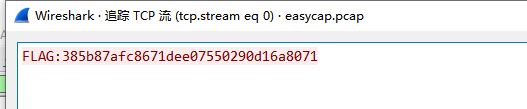

十七、easycap

打开全是tcp

随便点一个追踪就是flag了

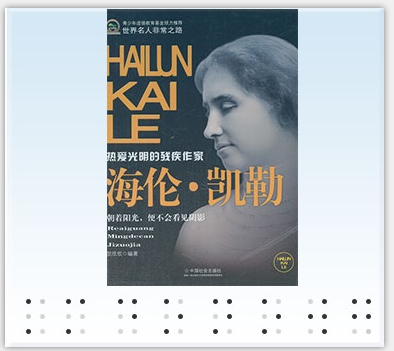

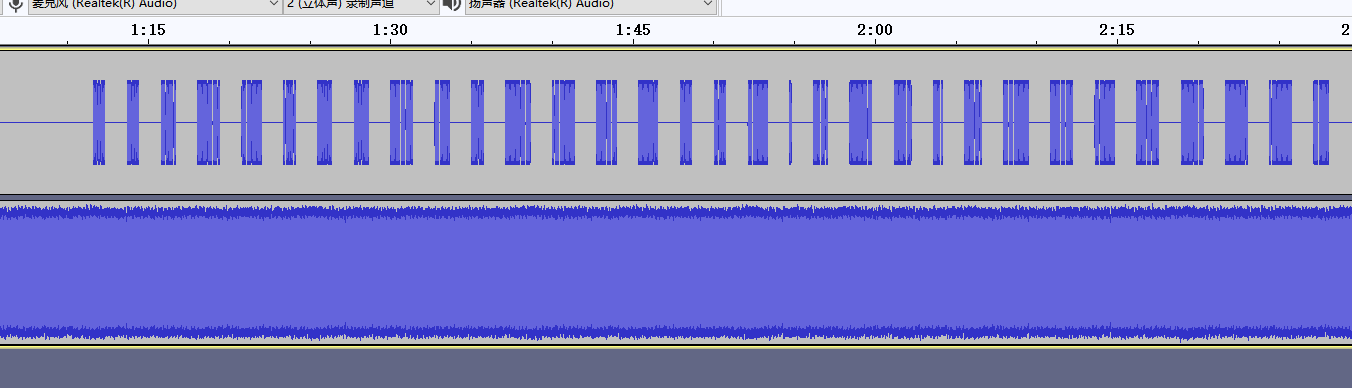

十八、假如给我三天光明

拿到一张图片

盲文翻译一下

kmdonowg

然后是压缩包密码

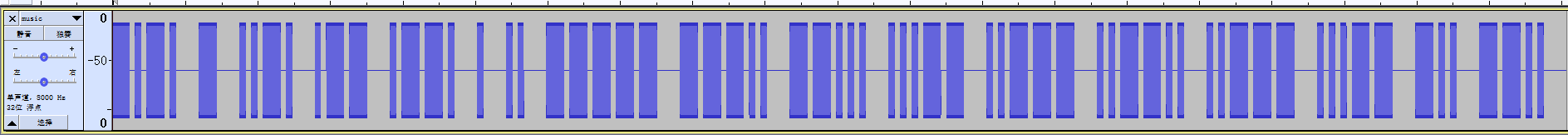

压缩包里面是一个音频

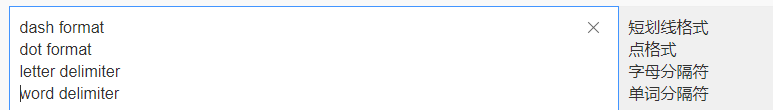

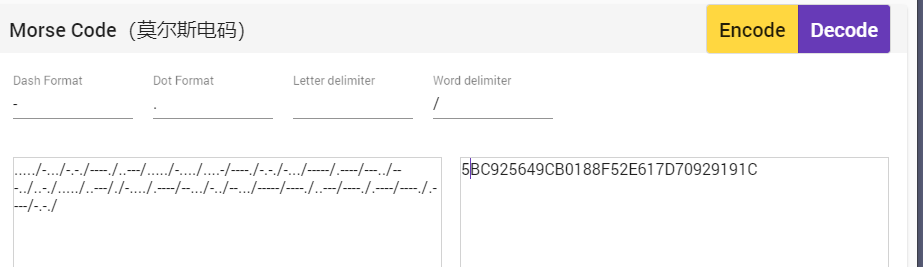

摩斯电码没得跑了

https://morsecode.scphillips.com/labs/audio-decoder-adaptive/?tdsourcetag=s_pcqq_aiomsg

这个网站可以直接把音频解码摩斯电码

如果是手动读的话就是01了

不对,这个不能用01读

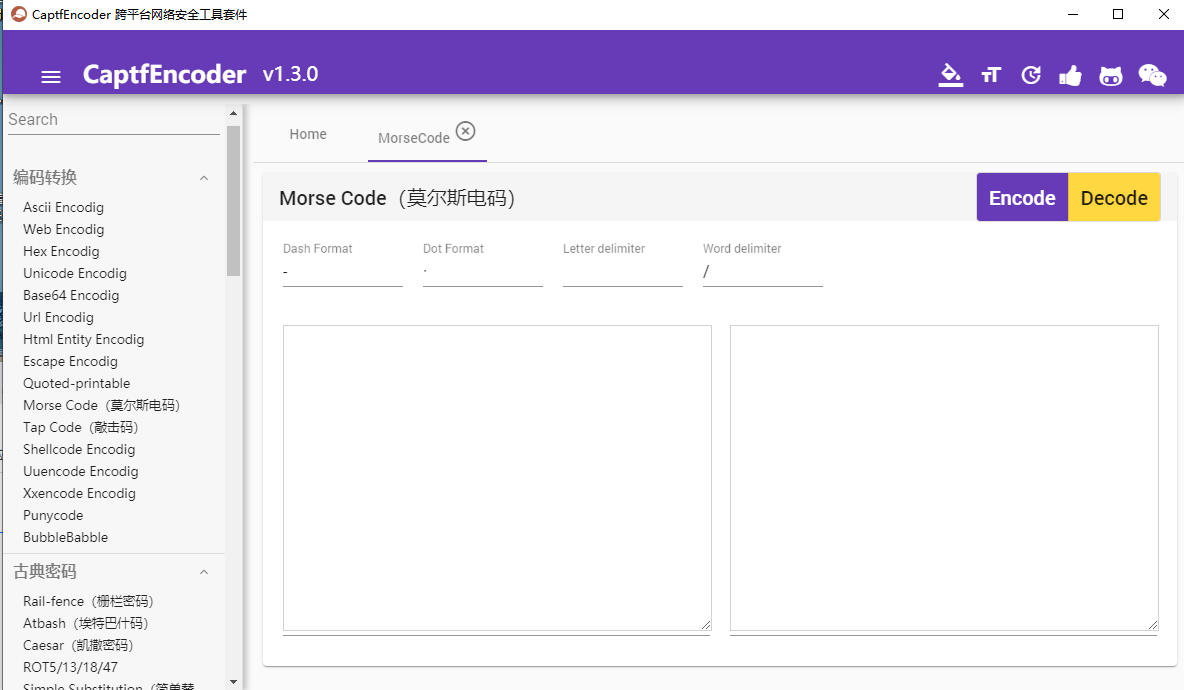

把dot

format改成英文句号方便输入。然后就出现了flag,把ctf改成flag{}提交,还要改成小写

这个软件使用要注意,解密的话要先按右上角的decode,然后也是在左边输入

这题因为摩斯电码是一组一组的,所以用0101是不行的,要用这种正规的方法,”-“代表长,”.“代表短,分隔符用”/“,字母分隔符不需要

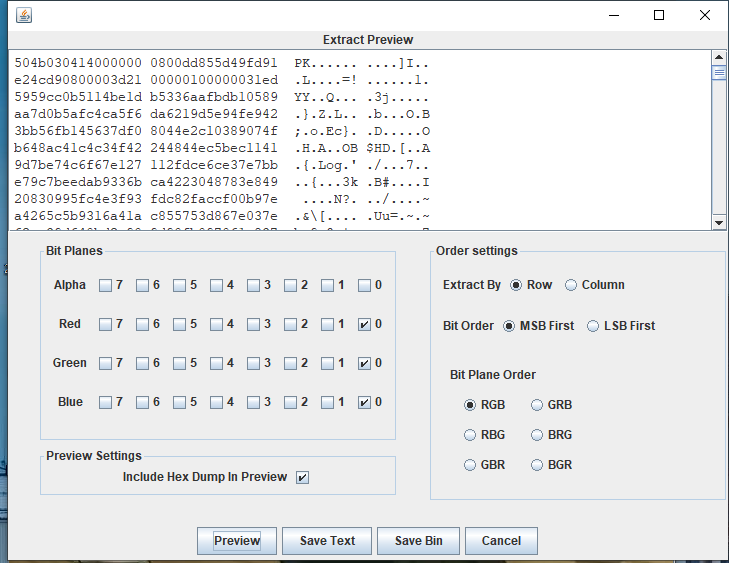

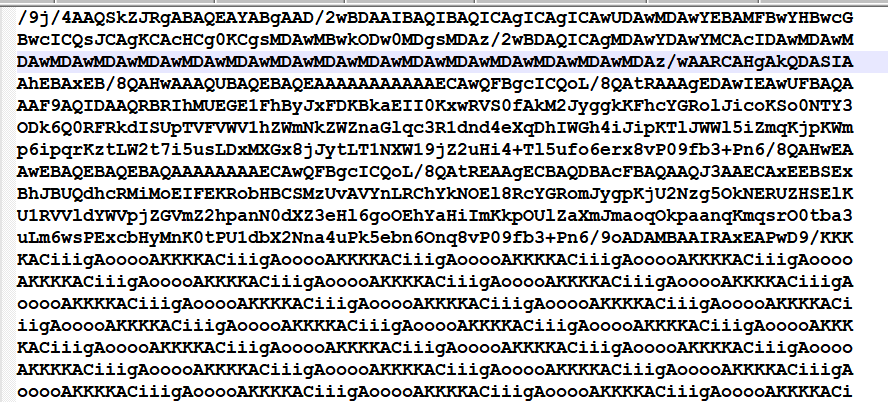

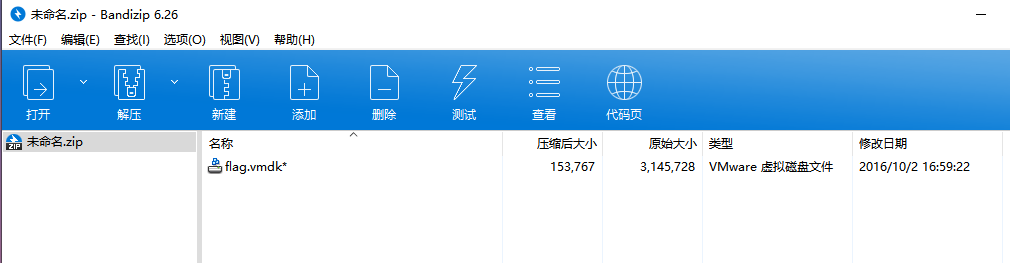

十九、FLAG

就给了一张图

发现PK文件头,怀疑是zip

Save Bin存下来

损坏的压缩包,尝试用winrar修复

用bandizip好像直接就解压了,不用修复

用notepad++打开,发现flag

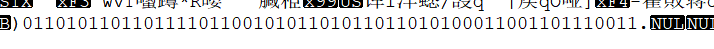

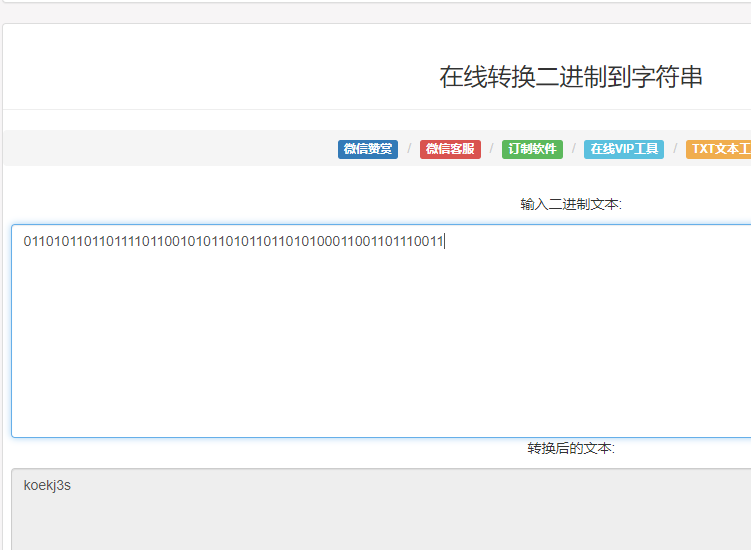

二十、另外一个世界

得到一张图片

notepad有可疑的地方

找一个二进制转字符串的

套个flag{}就是了

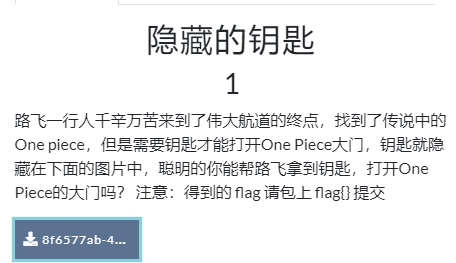

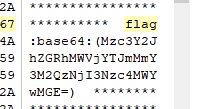

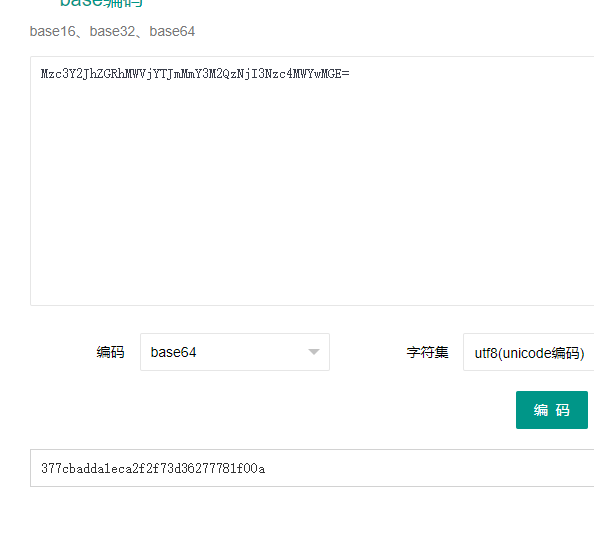

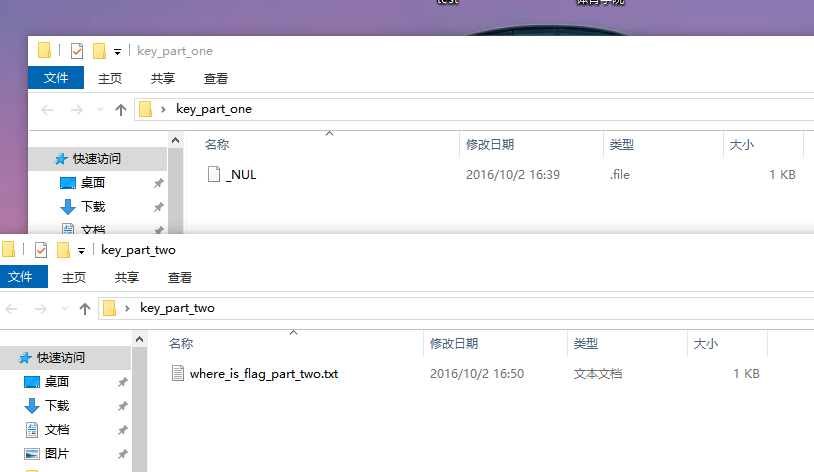

二十一、隐藏的钥匙

放在winhex里面搜flag就搜到了

套一个flag就好了

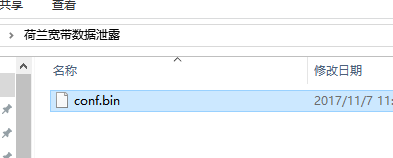

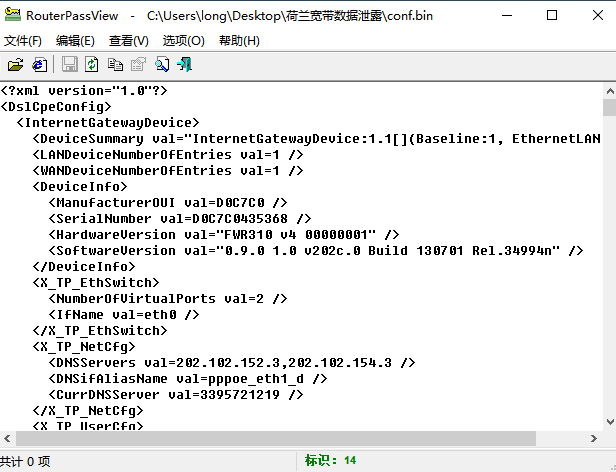

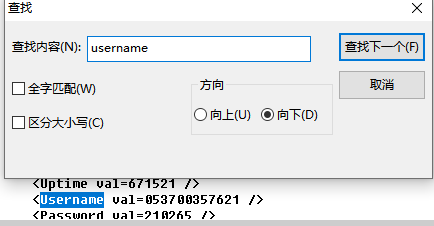

二十二、荷兰宽带数据泄露

查一下知道这个文件是路由器配置文件

RouterPassView

用这个软件查看

查到很多的password

username只有一个,应该这个是flag

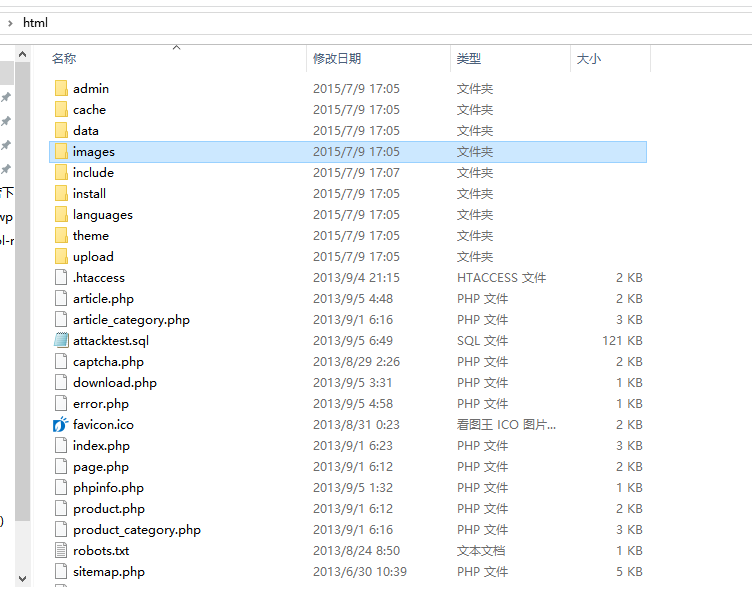

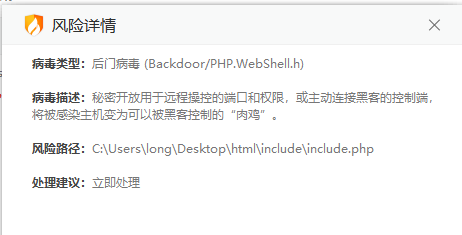

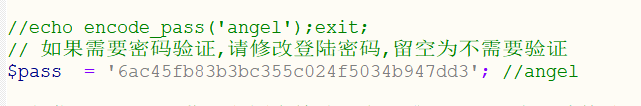

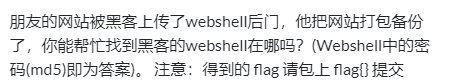

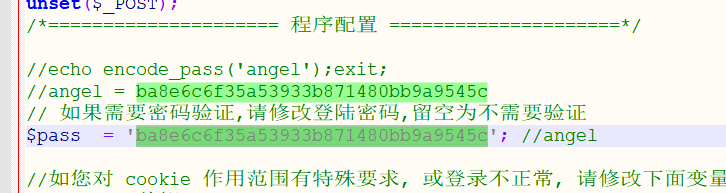

二十三、后门查杀

得到的是一个网站的源码

因为有后门,我们可以直接用杀毒软件查杀

打开文件就看到了

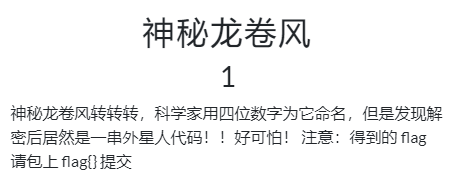

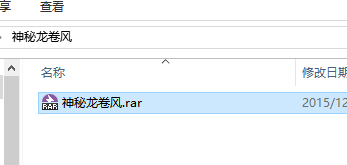

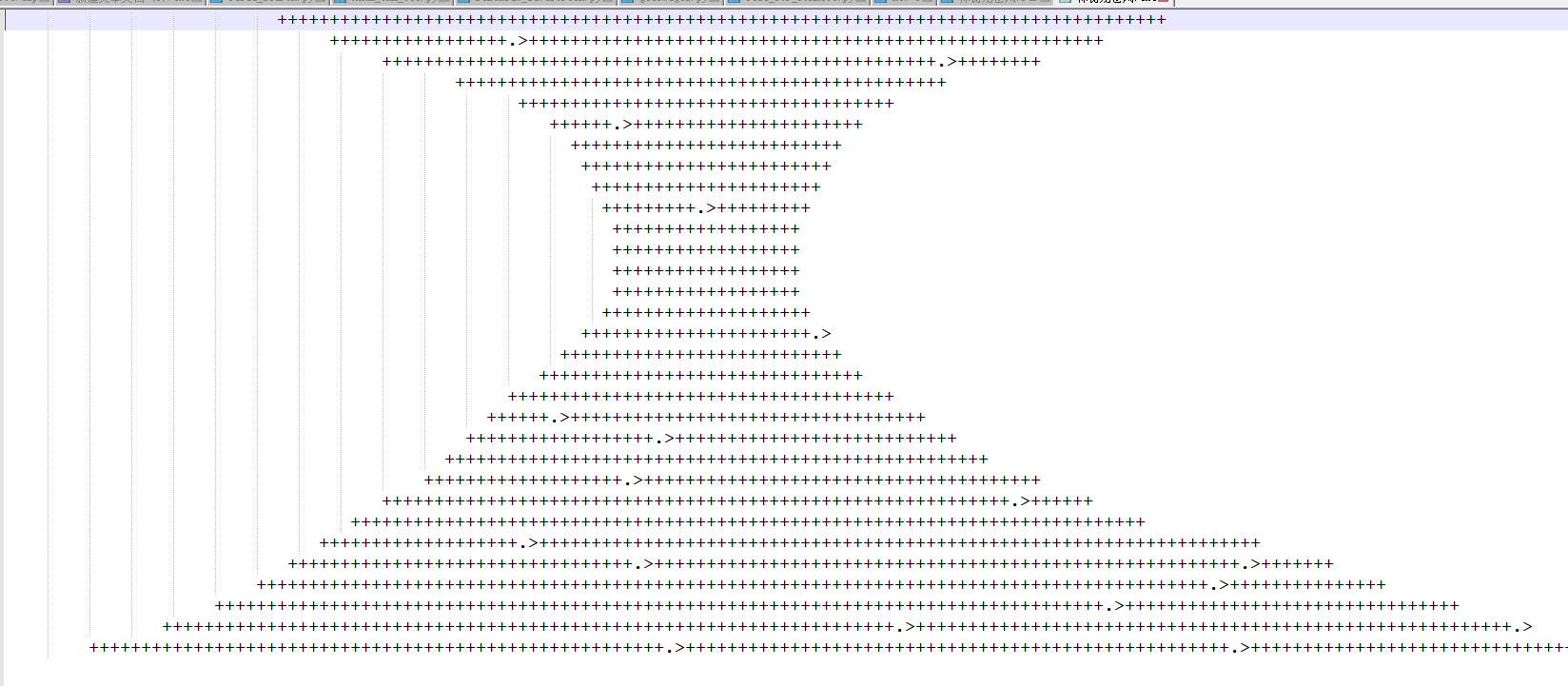

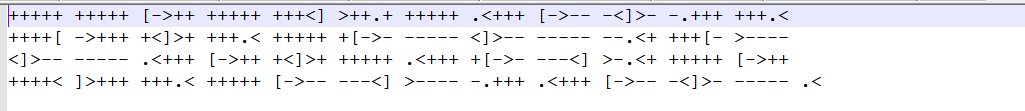

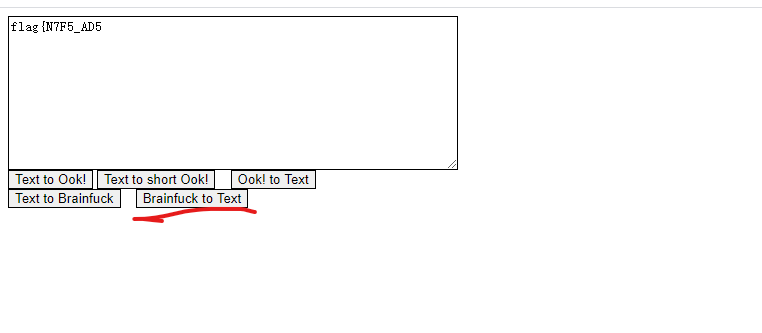

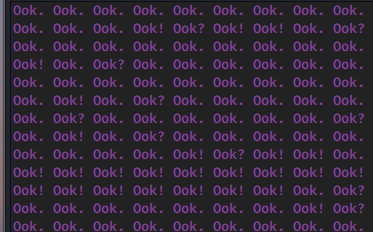

二十四、神秘龙卷风

一个加密压缩包,怀疑密码是4位数字

乱七八糟的,真的长得像龙卷风

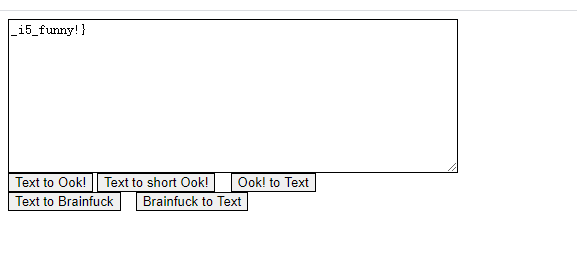

Brainfuck加密,这个和ook码的加密差不多的,所以用ook码的解密网站可以看到brainfuck的解密

二十五、来首歌吧

二十六、九连环

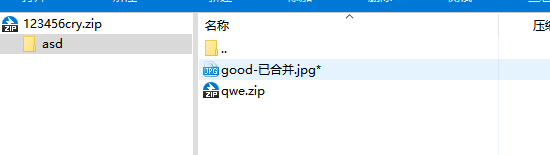

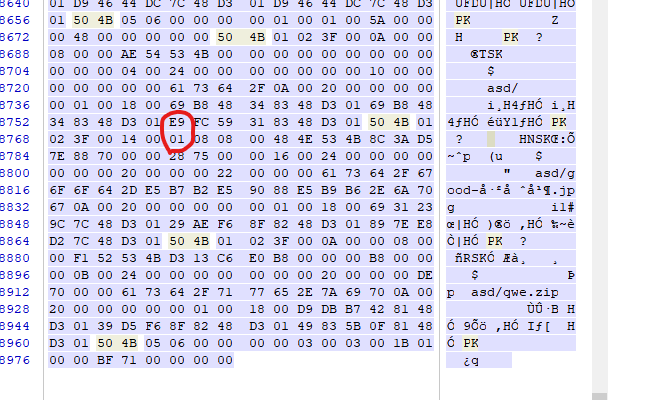

一张图片,改后缀zip确实是一个压缩包,但是压缩包需要密码,密码爆破基本不行了,想办法找密码(里面的qwe.zip是没密码的,可以直接提取出来)

从图片入手,看看图片是不是有隐藏信息。

想把这个jpg提取出来

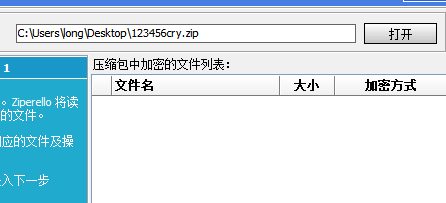

发现原来的压缩包放在暴力破解软件里面看不到文件,怀疑是伪加密

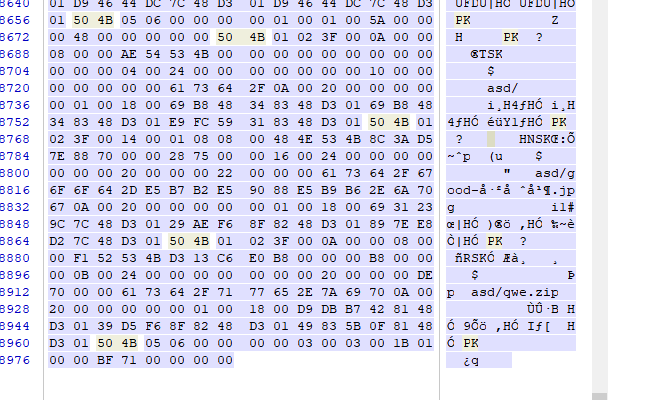

用winhex打开会看到很多的504B因为这个压缩包里面还有个压缩包,所以有点混乱

把这个01改成00,其他改了都不行,一个个试出来的

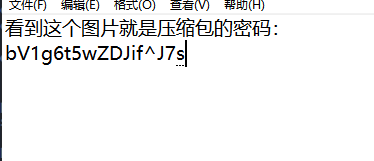

分析图片,应该就是通过这个在这个图片里面找到压缩包密码

看了WP说要用到steghide来找隐藏的内容

用kail系统

安装步骤:

apt-get install steghide

第一次使用可以用steghide –help查看帮助

发现默认已经可以直接使用help命令了,说明我已经有了,就不安装了

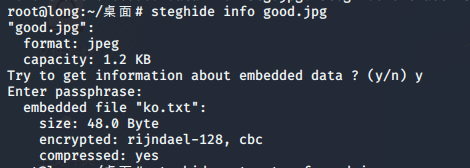

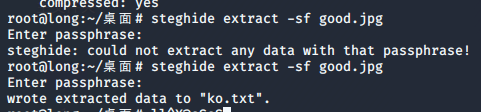

steghide info good.jpg

用这个命令看一下有没有隐藏文件

让我输密码,我直接回车,竟然可以,然后看到一个ko.txt文件,密码应该就在这了,我们现在就用命令去提取它

steghide extract -sf good.jpg

第一次没东西提取出来,第二次提取竟然才出来,玄学

在kail好像不能直接打开,编码问题,那就移到windows里面去

上面的图片错了,最后没有s的,我手贱打上去的

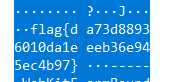

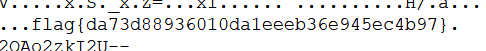

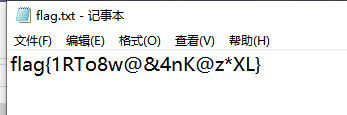

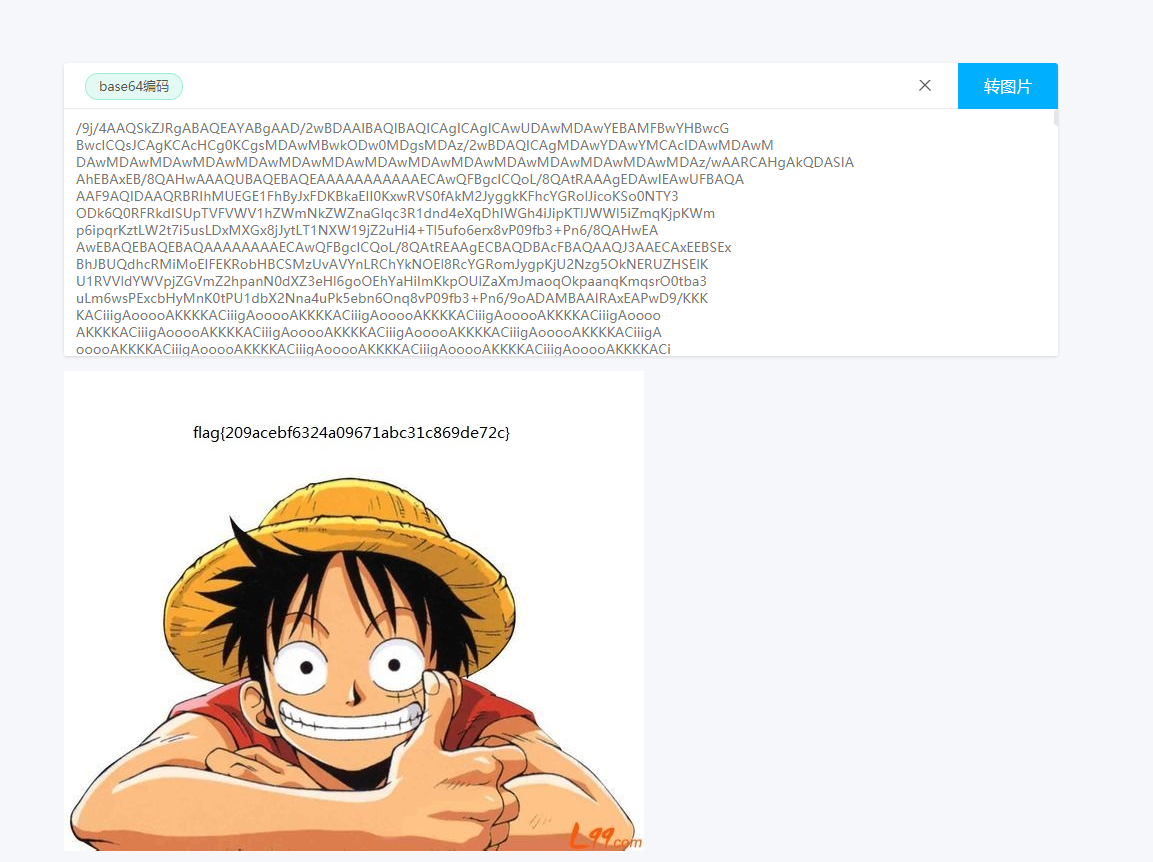

二十七、数据包中的线索

导出http对象发现有个php文件

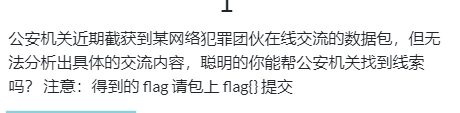

很长的字符,最后有个等于号,猜一猜是不是Base64

好像真的是,右边乱码了,换一个

直接用base64转图片就成功了,应该是孰能生巧,看到/9j/开头的就应该想到base64图片

这个网站很好,很多的网站都不能转,这个网站秒转了

https://tool.jisuapi.com/base642pic.html

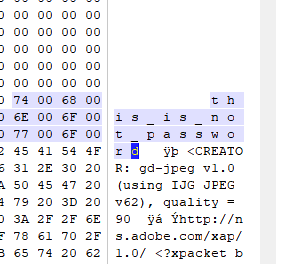

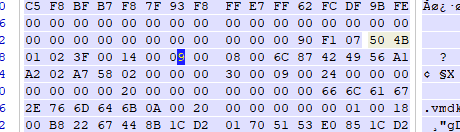

二十八、面具下的flag

一张普通的图片

用winhex打开

结尾看到疑似flag

这是一张图片,可是结尾却没有看到jpg的文件尾

搜504B搜出了压缩包

刚好前面是FF D9是jpg的文件尾

提取出来

有密码,怀疑伪加密

目录的09改00

成功解压

这是什么鬼

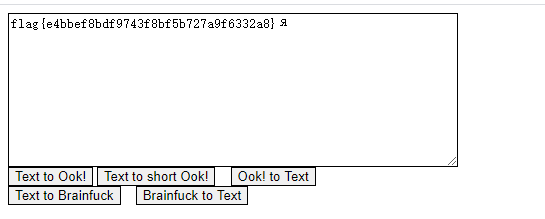

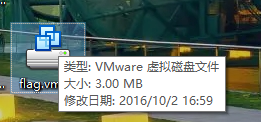

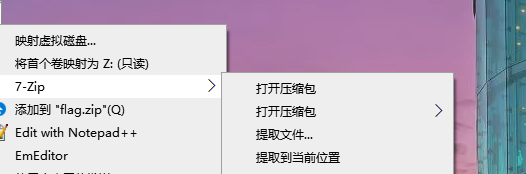

看了WP,当成压缩包

直接提取到当前位置,用7z,这个软件太强了

两个文件

第一个打开是这个

ok码解密的网站,Brainfuck码

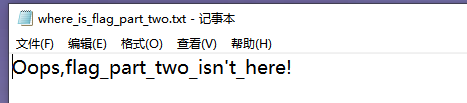

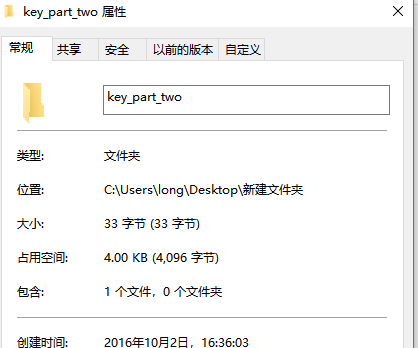

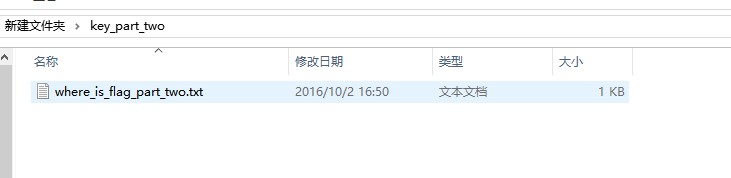

第二个文件夹有问题

占用4kb

里面只有1kb的txt

查了一下,只能用非windows的7z解压才会解压出隐藏的txt

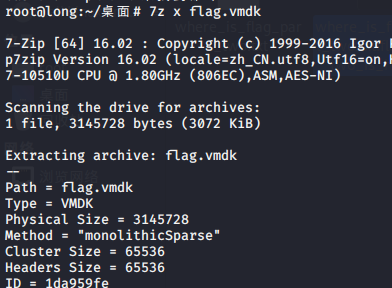

我们用kali

7z x flag.vmdk

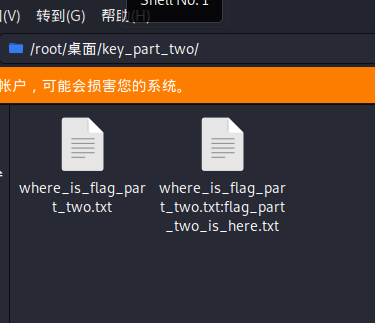

这样打开第二个文件夹才会出现一个隐藏的txt

ook码的解码

和前面的连起来就是flag了

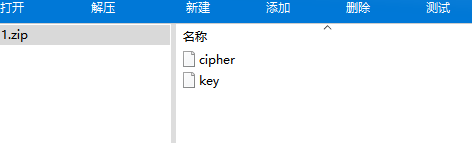

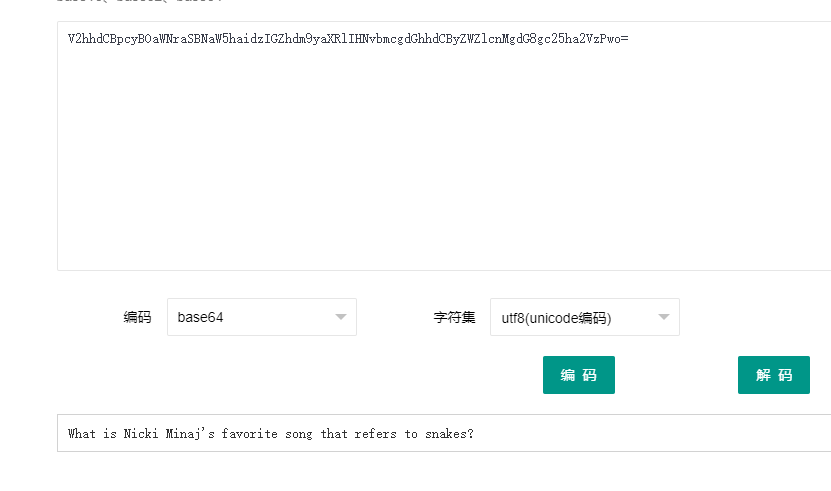

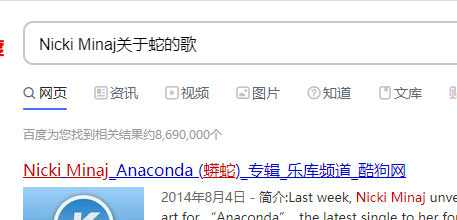

二十九、snake

一张图片,winhex看到最后是压缩包的文件尾,把压缩包提取出来

key里面是base64解码看到这个

暗号应该是Anaconda了

可是依然没有头绪

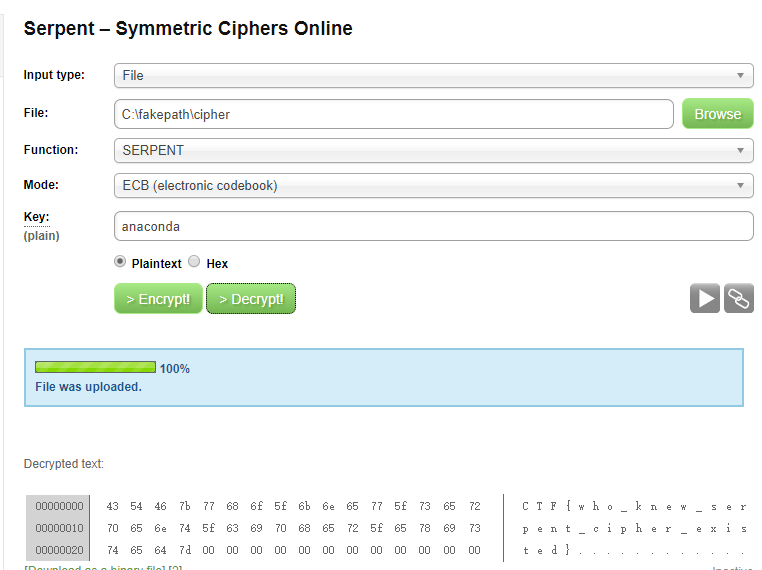

看了WP才知道蛇还有另一种翻译:Serpent

这个刚好是一种加密算法

用这个网站

http://serpent.online-domain-tools.com/

这里的密码就是anaconda,直接把之前那个文件导进去解密

下面出现了flag

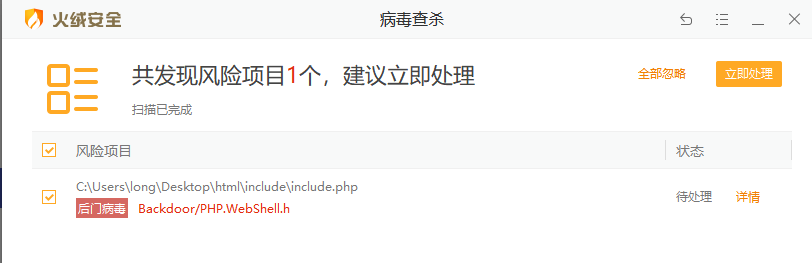

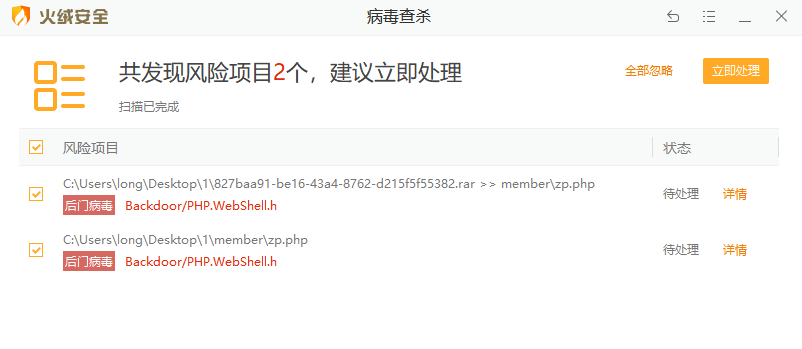

三十、webshell后门

老套路,直接用火绒查病毒

这个就是了

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!